如果你曾经生活在被黑客攻击和资金被恶意行为者抽走的恐惧中,领先的区块链安全公司Certora试图在 2 月 12 日星期四通过一场名为 "DeFi 黑客在过去 5 年中发生了怎样的变化以及这对协议意味着什么 "的现场直播来减轻你的恐惧。

Certora 首席执行官 Seth Hallem 与公司高级安全研究员兼团队负责人 Ofek Ray Orlev 共同分析了现代攻击与早期 DeFi 漏洞利用的不同之处,以及协议团队应采取的应对措施。

Seth 在静态分析、软件质量和网络安全领域积累了丰富的经验,八个月前加入 Certora。他现在将这些经验应用于 Web3 和 DeFi。Ofek 在攻防领域拥有十二年的漏洞研究经验。在两年前进入 DeFi 领域之前,他在英特尔公司领导红队和渗透测试工作,为嵌入式系统开发进攻和防御工具。

讨论的重点不是重温众所周知的黑客攻击,而是最近发生的两起复杂的攻击事件。第一种是 CPIMP,即 Clandestine Proxy In The Middle of Proxy。第二种是 GlassWorm,它是第一种攻击 NPM 和 OpenVSX 供应链的加密目标自传播蠕虫。这些攻击共同说明了 DeFi 安全如何从明显的漏洞转变为系统、耐心和多层次的活动。

代理中间的秘密代理(CPIMP)攻击

CPIMP 攻击利用了智能合约中的代理初始化模式。其核心是劫持代理合约的初始化阶段。如果攻击者预先运行第一个初始化调用,攻击者就可以用恶意实现来初始化代理。

CPIMP 的特别之处不仅在于它的初始立足点,还在于它的持久性和隐蔽性。恶意代理模仿预定的实现,因此所有测试和正常交互都能继续通过。开发人员和用户看不到明显的故障。攻击者在合法代理与其预期逻辑之间插入了一个秘密代理,这使得攻击者可以在不被立即发现的情况下拦截和操纵调用。

恶意行为者还设计了跨升级的持久性。当开发人员升级代理以添加功能时,恶意层会将其代码重新注入新的实现中。一旦被感染,随后的每次升级都会流经攻击者的管道。这种设计实现了长期控制,而不是快速粉碎和抓取漏洞。

攻击者甚至利用了Etherscan中的一个漏洞,通过填充过时的存储插槽来伪造显示的执行地址。外部观察者依靠区块探索器会看到错误的实现,从而进一步掩盖了检测结果。

赛斯和奥菲克将这种方法比作 "地毯式攻击",但强调的是不同的时间跨度。传统的 "拉地毯 "通常会迅速耗尽资金。CPIMP 的设计似乎是要等到协议发展到足以激活的程度。攻击者可以将被入侵的系统视为休眠资产,随着时间的推移逐渐成熟。这种耐心表明,攻击者是抱着活动的心态,而不是投机取巧。

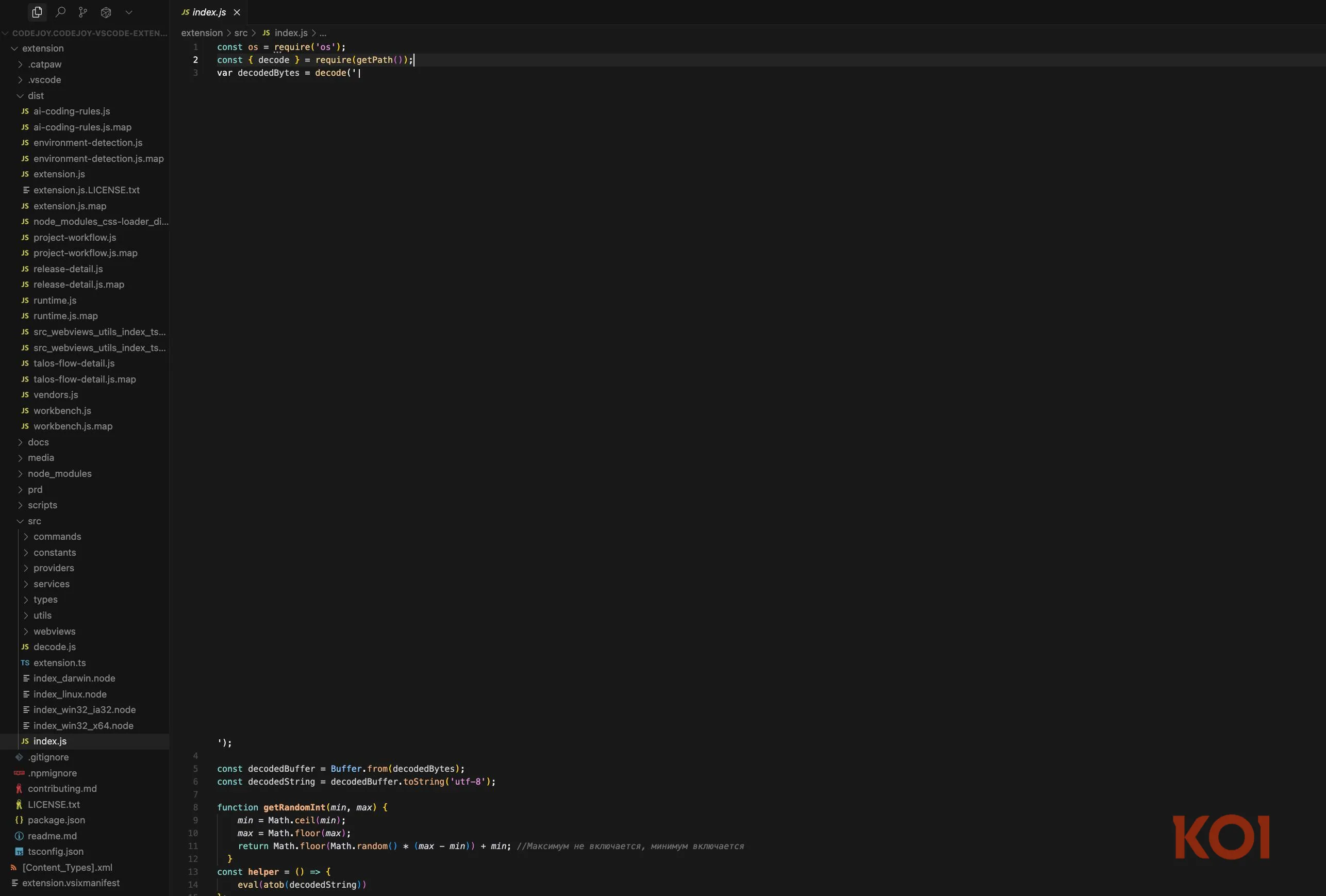

GlassWorm 攻击:从 50 个钱包扩展中提取私钥

GlassWorm 将战场从链上逻辑转移到了开发供应链。攻击者引入了一个恶意 VS 代码扩展,感染了开发者的机器。安装后,该扩展会从大约 50 个钱包扩展中提取私钥。它还会搜索 GitHub 凭据,确定受感染的开发人员是否维护了其他 VS Code 扩展。

如果开发者发布了扩展,蠕虫就会在发布之前向该扩展注入恶意代码。这种传播机制将恶意软件变成了真正的蠕虫。每个新感染的扩展都会进一步传播有效载荷,扩大其在生态系统中的影响范围。

花点时间了解这些信息。你是一名开发人员。你的机器被感染了。你的资金可能会被耗尽。你开发的任何扩展都会被感染,下载这些扩展的人的机器也会被感染,如此循环。

玻璃 "标签指的是使用无法打印的字符来隐藏恶意代码。有效载荷在编辑器中显示为空行或空白。传统的静态分析工具未能在研究人员识别出攻击之前标记出这些代码。

GlassWorm 将已知技术与新的创新技术相结合。它重复使用了既有的供应链破坏策略和私钥提取方法。不过,它利用 Solana 区块链引入了一种新的命令控制机制。蠕虫会读取交易备忘字段中嵌入的加密指令。由于攻击者用自己的钱包签署了这些交易,因此受感染的机器可以验证和执行新指令,而无需依赖传统服务器。

这种链上指挥控制设计大大增加了清除工作的难度。执法或安全团队无法简单地扣押集中式服务器。攻击者还使用谷歌日历事件主题作为备用通信渠道。这些层级创造了安全研究人员在早期 Web2 蠕虫中很少观察到的弹性和灵活性。

该蠕虫还安装了一个隐藏的 VNC 客户端,并在受感染的机器上配置了一个 SOCKS 代理。这些功能表明,攻击者所寻求的不仅仅是消耗钱包。他们的目标是广泛访问受害者的系统。这次攻击模糊了 Web2 和 Web3 之间的界限,表明 DeFi 的安全性不再局限于智能合约。

如何保护自己?

两位发言人都强调,开发人员不应采取虚无主义的心态。完美的安全性是不存在的,但切实可行的改进可以大大降低风险。

Ofek 建议团队仔细检查自己的工具链,限制不必要的扩展,并及时更新依赖关系。他敦促开发人员真正了解部署流程的实际执行情况。

他还建议进行部署后验证。团队应直接检查链上存储槽,而不是仅仅依靠区块探索器。他们应该确认没有发生意外的委托调用或初始化步骤。

赛斯强调了架构思维。他说:"认为浏览器扩展是解密私钥和签署转移资金的交易的安全场所,这种想法是从错误的威胁模型中建立起来的错误概念。硬件安全模块和隔离签名环境可以提供更有力的保障。

Helius Labs 的首席执行官Mert Mumtaz 在一篇公开文章中也表达了同样的观点,他写道:"钱包是 Chrome 浏览器扩展的观点是业界最值得商榷的用户体验决策之一。

这两种观点都强调,随着资本流入的增加,有必要重新思考钱包安全假设。

2026 年应注意什么?

展望 2026 年,两位发言人都预计机构将更多地参与 Web3。 随着政府和大型金融机构对更深入的参与进行评估,协议将面临更严格的尽职调查和合规要求。文件记录、正式验证、标准化程序和持续的安全合作关系很可能成为人们的基本期望。

在进攻方面,攻击者将继续融合 Web2 和 Web3 技术。随着智能合约质量的提高和审计的普及,攻击者将瞄准社交工程、私钥外渗、前端、治理流程和供应链。赛斯将这种转变比作企业加固暴露服务后勒索软件在 Web2 中的兴起。

协议应期望攻击者的行为像企业一样。有些活动会追求交易收益,如网络钓鱼和钱包流失。而另一些攻击者则会追求战略机遇,瞄准价值数万亿美元的基础设施中的系统性弱点。

最后的思考

此次直播凸显了 DeFi 安全的明显转变。早期的漏洞利用往往依赖于明显的编码错误。而现代攻击则需要耐心、持久性和跨域复杂性。CPIMP 展示了攻击者如何隐藏在代理架构中,等待价值的积累。GlassWorm 展示了供应链破坏和链上命令控制如何从智能合约扩展到开发者环境。

协议无法预测未来的每一种技术。但是,它们可以通过规范的架构、谨慎的部署、最小化的威胁面和持续的验证来提高攻击成本。随着资本和监管审查的增加,安全性将从时间点审计转变为持续的运营要求。

了解有关 SolanaFloor 的更多信息

自 2020 年以来,Solana 上的开发人员增加了近 10 倍,2025 年网络将迎来创纪录的 3830 名新开发人员

随着木马终端集成到其他地方,Solana 的犯罪现场再次遭到冷落

数字资产国债能否在大崩盘中幸存?