Hacker steelt 160.000 dollar in Solana Supply Chain aanval

Een hacker heeft voor $160.000 aan tegoeden overgeheveld na het pushen van kwaadaardige code naar een Solana Javascript Library.

- Geplaatst:

- Bewerkt:

Een hacker heeft voor $160.000 aan activa overgeheveld na het pushen van kwaadaardige code naar een Solana Javascript Library.

Solana-netwerkdeelnemers hebben meer dan $160.000 aan verliezen geleden tijdens een aanval op de toeleveringsketen op 3 december.

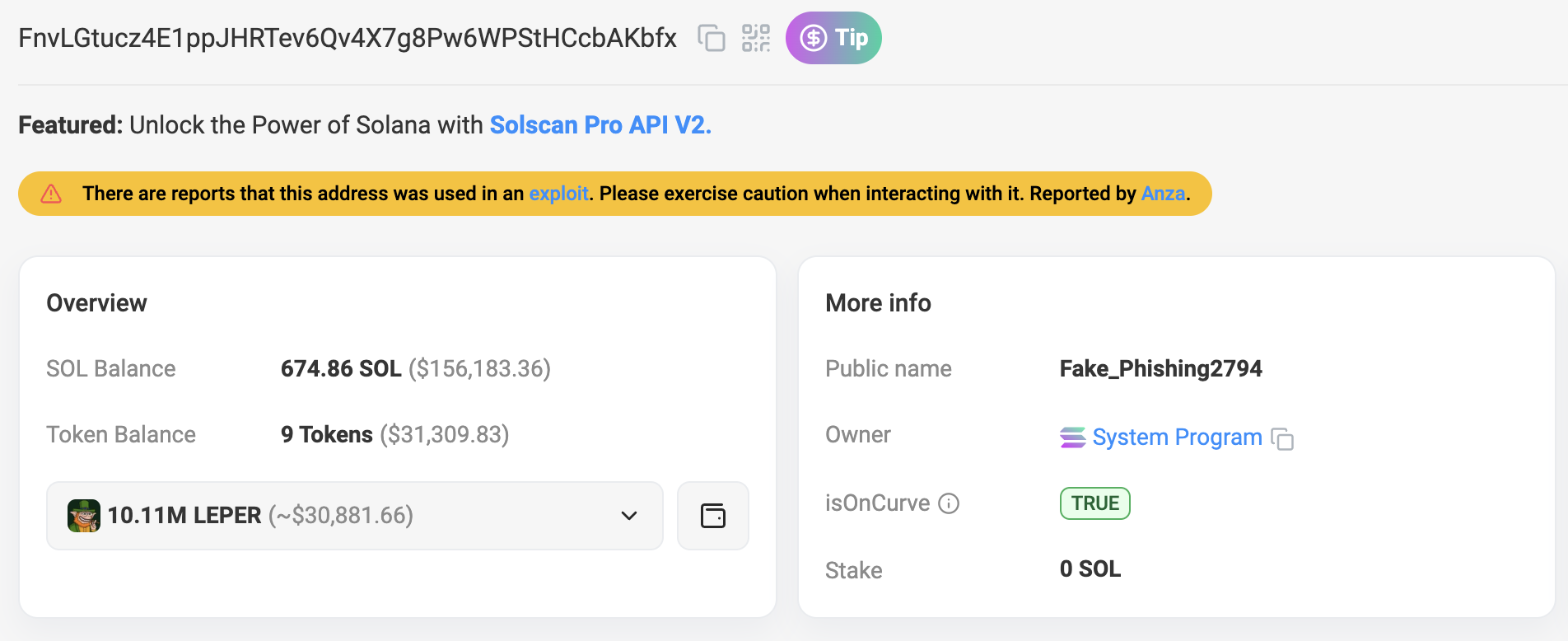

Verdere verliezen werden beperkt nadat Anza ingenieur trent.sol de kwetsbaarheid bekendmaakte en teams in het hele ecosysteem aanmoedigde om hun solana/web3.js bibliotheken bij te werken en de exploiter’s wallet op de zwarte lijst te zetten.

Gelukkig voor het overgrote deel van de Solana-gebruikers, waren de niet-vrijgegeven portemonnees onaangetast. De gebeurtenis dient echter als een tijdige herinnering om rigoureuze beveiligingspraktijken te handhaven.

Wat gebeurde er?

Op 3 december heeft een hacker een account gecompromitteerd met publicatietoegang tot solana/web3.js, een JavaScript-bibliotheek die populair is bij Solana-gebaseerde applicaties.

De hacker was in staat om ongeautoriseerde en kwaadaardige pakketten te publiceren naar de bibliotheek, waardoor ze in wezen toegang kregen tot de gegevens van de privésleutel, die werd gebruikt om meer dan $160k aan gebruikersgeld te stelen.

Anza-ingenieur trent.sol luidde als eerste de noodklok en smeekte ecosysteemteams om hun bibliotheken te upgraden naar de nieuwste versie, die een tijdige fix bevatte.

Niet-custodial wallets werden volledig ongemoeid gelaten door de hack. Applicaties die privésleutels via de gecompromitteerde bibliotheek lieten lopen, kunnen echter wel kwetsbaar zijn geweest voor aanvallen. Volgens Step Finance Engineer Dana zou dit invloed kunnen hebben op trading bots en soortgelijke diensten.

Hoewel dit alarmbellen heeft doen rinkelen bij duizenden handelaren die tools zoals Trojan, BONKbot en Photon gebruiken, werden deze platforms niet getroffen door de aanval. De bots die gevaar liepen waren eerder privé geëxploiteerde, onafhankelijke tools.

Andere blockchainbeveiligingsspecialisten hebben gesuggereerd dat de aanval dient als een sterke herinnering voor teams om niet alleen hun hele productielijn te beveiligen, maar ook hun externe toepassingen. Phishing-zwendel en social engineering-aanvallen richten zich op slachtoffers in nietsvermoedende gebieden, wat vaak leidt tot wijdverspreide schade.

Anza reageert snel, implementeert oplossing

In de nasleep van de aanval heeft Anza een officiële verklaring gepubliceerd waarin de gebeurtenissen worden beschreven. In hun verklaring benadrukte Anza expliciet dat de kwetsbaarheid geen invloed had op het Solana-protocol zelf, maar eerder een exploit was binnen een specifieke bibliotheek.

Dankzij beperkte details over hoe de hack in eerste instantie heeft kunnen plaatsvinden, is Anza’s snelle oplossing goed ontvangen door de Solana gemeenschap.

Reagerend op denigrerende opmerkingen over het Solana ecosysteem als geheel, prees Streamflow-oprichter Malisha Anza’s tijdige reactie op de hack, die verdere verliezen kan hebben voorkomen.

De aanval markeert een uitgesproken rustig jaar voor hacks en exploits op het Solana-netwerk, dat aanzienlijk minder verloor aan kwaadwillende actoren in vergelijking met rivaliserende ketens in 2024.

Lees meer over SolanaFloor

Solana DeFi schuurt consequent met CeFi

Vervangen Solana DeFi Apps gecentraliseerde handelsplatformen?

Controleer uw cryptobeveiliging dubbel