Daha önce hacklenme ve fonlarınızın kötü niyetli bir aktör tarafından hortumlanması korkusuyla yaşadıysanız, önde gelen blockchain güvenlik firması Certora 12 Şubat Perşembe günü "DeFi Hack'leri Son 5 Yılda Nasıl Değişti ve Bunun Protokoller İçin Anlamı" başlıklı bir canlı yayınla bu korkuları hafifletmeye çalıştı.

Certora CEO'su Seth Hallem, modern saldırıların daha önceki DeFi istismarlarından ne kadar farklı olduğunu ve protokol ekiplerinin buna karşılık ne yapması gerektiğini analiz etmek için şirkette kıdemli bir güvenlik araştırmacısı ve ekip lideri olan Ofek Ray Orlev'e katıldı.

Seth, statik analiz, yazılım kalitesi ve siber güvenlik alanlarında kariyer yaptıktan sonra sekiz ay önce Certora'ya katıldı. Şimdi bu deneyimini Web3 ve DeFi'ye uyguluyor. Ofek, saldırı ve savunma alanlarında on iki yıllık güvenlik açığı araştırma deneyimine sahiptir. İki yıl önce DeFi alanına girmeden önce, Intel'de kırmızı ekip ve sızma testi çalışmalarını yönetti ve burada gömülü sistemler için hem saldırı hem de savunma araçları geliştirdi.

Tartışma, iyi bilinen saldırıları yeniden ziyaret etmek yerine, iki yeni ve sofistike saldırıya odaklandı. Bunlardan ilki olan CPIMP, Clandestine Proxy In The Middle of Proxy'nin kısaltmasıdır. İkincisi GlassWorm ise NPM ve OpenVSX tedarik zincirine saldıran ilk kripto hedefli, kendi kendine yayılan solucanı temsil ediyor. Bu saldırılar birlikte, DeFi güvenliğinin bariz hatalardan sistemik, sabırlı ve çok katmanlı kampanyalara nasıl dönüştüğünü göstermektedir.

Proxy'nin Ortasında Gizli Proxy (CPIMP) Saldırısı

CPIMP saldırısı, akıllı sözleşmelerdeki proxy başlatma modellerinden faydalanır. Saldırı, özünde bir proxy sözleşmesinin başlatma aşamasını ele geçirir. Eğer bir saldırgan ilk başlatma çağrısını önceden yönetirse, proxy'yi kötü niyetli bir uygulama ile başlatabilir.

CPIMP'yi özellikle dikkate değer kılan şey sadece başlangıçtaki dayanağı değil, aynı zamanda takip eden kalıcılık ve gizliliktir. Kötü niyetli proxy amaçlanan uygulamayı taklit eder, böylece tüm testler ve normal etkileşimler geçmeye devam eder. Geliştiriciler ve kullanıcılar bariz bir arıza görmezler. Saldırgan, meşru proxy ile amaçlanan mantık arasına gizli bir proxy ekler, bu da saldırganın anında tespit edilmeden çağrıları kesmesine ve manipüle etmesine olanak tanır.

Kötü niyetli aktörler ayrıca yükseltmeler boyunca kalıcılığı da tasarladılar. Geliştiriciler özellik eklemek için proxy'yi yükselttiklerinde, kötü niyetli katman kodunu yeni uygulamaya yeniden enjekte eder. Bir kez bulaştığında, sonraki her yükseltme saldırganın boru hattından geçer. Bu tasarım, hızlı bir vur-kaç istismarı yerine uzun vadeli kontrol sağlıyor.

Saldırganlar Etherscan 'deki bir güvenlik açığından bile faydalanarak, eski bir depolama yuvasını doldurarak görüntülenen uygulama adresini taklit edebilmişlerdir. Blok kaşiflerine güvenen harici gözlemciler yanlış uygulamayı görecek ve tespit edilmesini daha da zorlaştıracaktı.

Seth ve Ofek bu yaklaşımı halı çekmeye benzetmiş ancak farklı bir zaman ufkuna vurgu yapmışlardır. Geleneksel bir halının çekilmesi genellikle fonları hızla tüketir. CPIMP, bir protokol etkinleştirmeyi haklı çıkaracak kadar büyüyene kadar beklemek üzere tasarlanmış gibi görünüyor. Saldırgan, ele geçirdiği sistemi zaman içinde olgunlaşan hareketsiz bir varlık olarak değerlendirebilir. Bu sabır, fırsatçı bir istismardan ziyade bir kampanya zihniyetine işaret etmektedir.

GlassWorm Saldırısı: Özel Anahtarları 50 Cüzdan Uzantısından Çıkarma

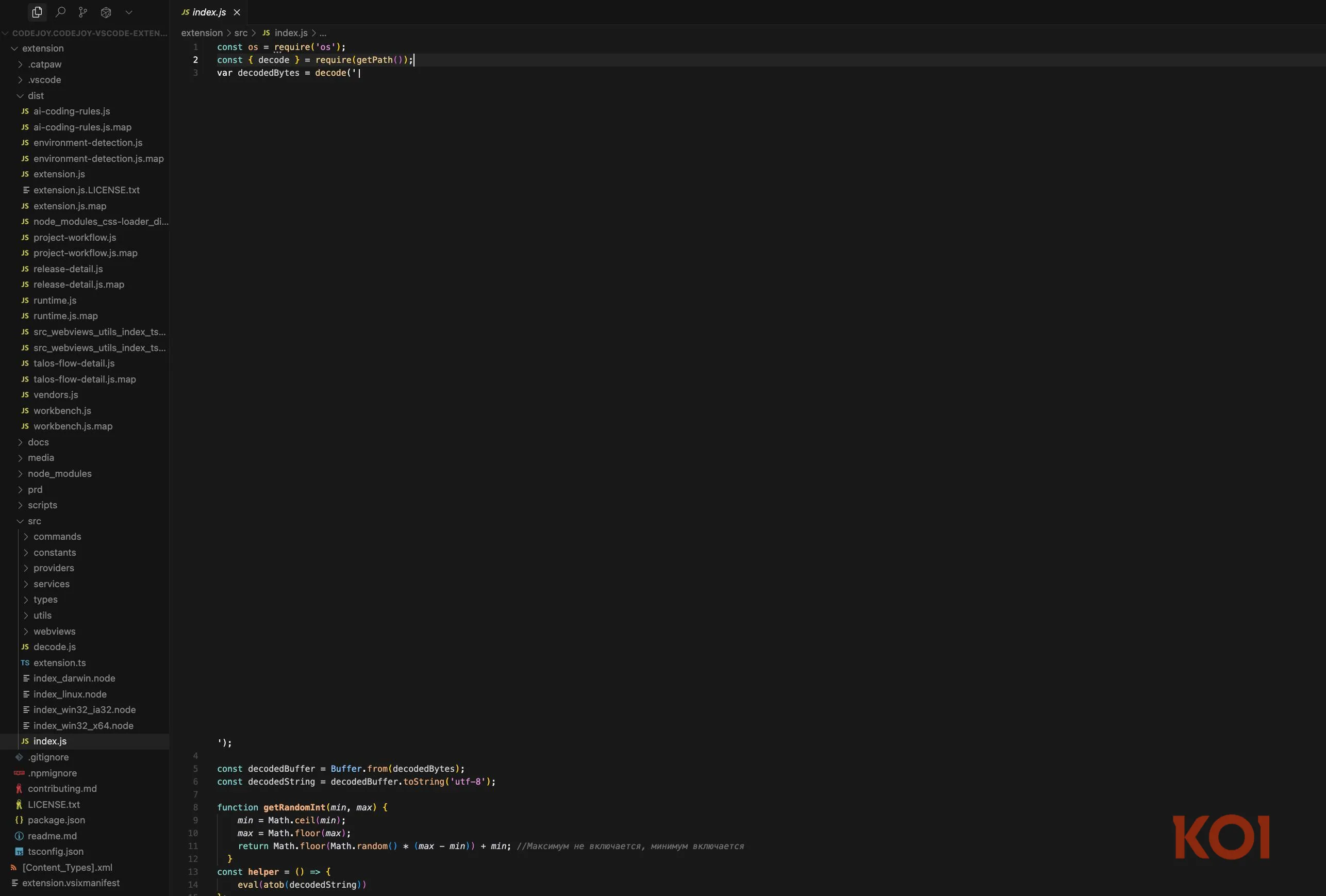

GlassWorm savaş alanını zincir üzerindeki mantıktan geliştirme tedarik zincirine kaydırıyor. Saldırganlar, geliştiricilerin makinelerine bulaşan kötü niyetli bir VS Code uzantısı sundu. Uzantı yüklendikten sonra, yaklaşık elli cüzdan uzantısından özel anahtarları çıkardı. Ayrıca GitHub kimlik bilgilerini aradı ve virüs bulaşmış geliştiricinin başka VS Code uzantılarına sahip olup olmadığını belirledi.

Geliştirici bir uzantı yayınladıysa, solucan dağıtılmadan önce bu uzantıya kötü amaçlı kod enjekte etti. Bu yayılma mekanizması kötü amaçlı yazılımı gerçek bir solucana dönüştürdü. Yeni bulaşan her uzantı, yükü daha da yayarak ekosistemdeki erişimini artırıyor.

Bu bilgiyi anlamak için bir saniyenizi ayırın. Siz bir geliştiricisiniz. Makinenize virüs bulaştı. Muhtemelen paranız tükenir. Geliştirdiğiniz tüm uzantılara virüs bulaşır ve bunları indiren herkesin makinesine de virüs bulaşır ve bu böyle devam eder.

"Cam" etiketi, kötü amaçlı kodu gizlemek için yazdırılamayan karakterlerin kullanılmasını ifade eder. Yük, editörlerde boş satır veya boşluk olarak görünüyordu. Geleneksel statik analiz araçları, araştırmacılar saldırıyı tespit etmeden önce kodu işaretlemekte başarısız oldu.

GlassWorm bilinen teknikleri yeni inovasyonlarla birleştirdi. Yerleşik tedarik zinciri tehlikeye atma stratejilerini ve özel anahtar çıkarma yöntemlerini yeniden kullandı. Bununla birlikte, Solana blok zincirinden yararlanarak yeni bir komuta ve kontrol mekanizması getirmiştir. Solucan, işlem notu alanlarına gömülü şifrelenmiş talimatları okudu. Saldırganlar bu işlemleri kendi cüzdanlarıyla imzaladıkları için, virüs bulaşmış makineler geleneksel bir sunucuya güvenmeden yeni talimatları doğrulayabilir ve yürütebilir.

Zincir üzerindeki bu komuta ve kontrol tasarımı, ele geçirme çabalarını çok daha zor hale getirdi. Kolluk kuvvetleri ya da güvenlik ekipleri merkezi bir sunucuyu kolayca ele geçiremedi. Saldırganlar ayrıca Google Takvim etkinlik konularını yedek bir iletişim kanalı olarak kullandılar. Bu katmanlar, güvenlik araştırmacılarının daha önceki Web2 solucanlarında nadiren gözlemledikleri esneklik ve esneklik yarattı.

Solucan ayrıca gizli bir VNC istemcisi kurdu ve virüslü makinelerde bir SOCKS proxy yapılandırdı. Bu özellikler saldırganların cüzdan boşaltmaktan daha fazlasını amaçladıklarını gösteriyor. Kurbanların sistemlerine geniş erişim sağlamayı hedeflediler. Saldırı, Web2 ve Web3 arasındaki çizgiyi bulanıklaştırdı ve DeFi güvenliğinin artık akıllı sözleşmelerde durmadığını gösterdi.

Kendinizi Korumak İçin Ne Yapabilirsiniz?

Her iki konuşmacı da geliştiricilerin nihilist bir zihniyet benimsememesi gerektiğini vurguladı. Mükemmel güvenlik mevcut değildir, ancak pratik iyileştirmeler riski önemli ölçüde azaltır.

Ofek, ekiplere araç zincirlerini incelemelerini, gereksiz uzantıları sınırlandırmalarını ve bağımlılıkları güncel tutmalarını tavsiye etti. Geliştiricileri, dağıtım süreçlerinin gerçekte nasıl işlediğini gerçekten anlamaya çağırdı.

Ayrıca dağıtım sonrası doğrulamayı da tavsiye etti. Ekipler yalnızca blok kaşiflerine güvenmek yerine zincir üzerindeki depolama yuvalarını doğrudan incelemelidir. Beklenmedik temsilci çağrılarının ya da başlatma adımlarının gerçekleşmediğini teyit etmelidirler.

Seth mimari düşünceyi vurguladı. "Bir tarayıcı uzantısının özel bir anahtarın şifresini çözmek ve para taşıyan işlemleri imzalamak için güvenli bir yer olduğu fikri, yanlış tehdit modelinden inşa edilmiş hatalı bir kavramdır." Tarayıcı uzantılarının son derece dinamik ortamlarda çalıştığını ve yüksek değerli kriptografik işlemleri gerçekleştirmemesi gerektiğini savundu. Donanım güvenlik modülleri ve yalıtılmış imzalama ortamları daha güçlü garantiler sunuyor.

Helius Labs CEO'suMert Mümtaz da herkese açık bir gönderide bu düşünceyi yineleyerek, cüzdanların Chrome uzantıları olduğu fikrinin sektörün en tartışmalı UX kararlarından birini temsil ettiğini yazdı.

Her iki bakış açısı da sermaye girişleri arttıkça cüzdan güvenliği varsayımlarını yeniden düşünme ihtiyacının altını çiziyor.

2026'da Nelere Dikkat Etmelisiniz?

2026 yılına baktığımızda, her iki konuşmacı da Web3'e kurumsal katılımın artmasını bekliyor. Hükümetler ve büyük finans kurumları daha derin katılımı değerlendirdikçe, protokoller daha sıkı durum tespiti ve uyumluluk gereklilikleriyle karşı karşıya kalacak. Dokümantasyon, resmi doğrulama, standartlaştırılmış prosedürler ve sürekli güvenlik ortaklıkları muhtemelen temel beklentiler haline gelecektir.

Saldırı tarafında ise saldırganlar Web2 ve Web3 tekniklerini harmanlamaya devam edecek. Akıllı sözleşme kalitesi arttıkça ve denetimler daha yaygın hale geldikçe, saldırganlar sosyal mühendisliği, özel anahtar sızıntısını, ön uçları, yönetişim süreçlerini ve tedarik zincirlerini hedef alacak. Seth bu değişimi, kuruluşların açıkta kalan hizmetleri sertleştirmesinin ardından Web2'de fidye yazılımlarının yükselişine benzetiyor.

Protokoller saldırganların işletmeler gibi davranmasını beklemelidir. Bazı kampanyalar kimlik avı ve cüzdan boşaltma gibi işlemsel kazançlar peşinde koşacaktır. Diğerleri ise trilyon dolarlık altyapılardaki sistemik zayıflıkları hedef alan stratejik fırsatların peşine düşecektir.

Son Düşünceler

Canlı yayın, DeFi güvenliğinde net bir değişimin altını çizdi. İlk istismarlar genellikle bariz kodlama hatalarına dayanıyordu. Modern saldırılar sabır, sebat ve alanlar arası karmaşıklık ile çalışır. CPIMP, saldırganların proxy mimarileri içinde nasıl gizlenebileceğini ve değerin birikmesini nasıl bekleyebileceğini gösterdi. GlassWorm, tedarik zinciri tehlikelerinin ve zincir üzerinde komuta ve kontrolün akıllı sözleşmelerin ötesine geçerek geliştirici ortamlarına nasıl yayılabileceğini gösterdi.

Protokoller gelecekteki her tekniği öngöremez. Ancak disiplinli mimari, dikkatli dağıtım, en aza indirilmiş tehdit yüzeyleri ve sürekli doğrulama yoluyla saldırı maliyetini artırabilirler. Sermaye ve mevzuat incelemesi arttıkça, güvenlik bir anlık denetimden sürekli bir operasyonel gereksinime dönüşecektir.

SolanaFloor hakkında daha fazla bilgi edinin

Solana'daki Geliştiriciler 2020'den Bu Yana Neredeyse 10 Kat Arttı, Ağ 2025'te 3830 Yeni Geliştiriciyi Ağırladı

Trojan Terminali Başka Yerlere Entegre Olurken Solana Perps SahnesiBirKez Daha Engellendi

Dijital Varlık Hazineleri Çöküşten Sağ Çıkabilir mi?