Сравнение технологий DeCC - является ли MPC наиболее сбалансированным подходом для обеспечения конфиденциальности и производительности блокчейна?

Технологии децентрализованных конфиденциальных вычислений, такие как MPC и ZK, призваны сделать блокчейн более безопасным в масштабе, но как именно они работают?

- Опубликовано:

- Отредактировано:

Термины ZK-Proofs, Fully Homomorphic Encryption (FHE) и Multi-Party Computation (MPC) часто используются в криптовалютном пространстве. Однако многие криптоэнтузиасты до сих пор ломают голову, задаваясь вопросом, как эти технологии могут реально улучшить блокчейн-сети и поддерживаемые ими приложения.

Благодаря бесконечному распространению ZK-ролл-апов Layer-2 в Ethereum, ZK-защита, вероятно, является самой известной DeCC (Decentralized Confidential Computing) технологией в криптоиндустрии. Однако это не обязательно означает, что она самая эффективная.

Каковы плюсы и минусы различных подходов к DeCC и как они адаптируются для достижения различных результатов?

Технологии DeCC: Сравнение

Когда речь заходит о конфиденциальных вычислениях, не существует универсального подхода, который подошел бы всем. Подобно знаменитой трилемме блокчейна Виталика Бутерина, технологии DeCC часто превосходят в одной области за счет другой.

Например, доверенные среды исполнения (Trusted Execution Environments, TEE) - это аппаратные решения, которые, возможно, более безопасны и масштабируемы, чем программные решения.

Кроме того, это своего рода обоюдоострый меч. TEE не обладают гибкостью программных технологий DeCC и зависят от поставщиков и производителей аппаратного обеспечения.

Какие технологии повышения конфиденциальности лучше всего подходят для общих задач конфиденциальных вычислений?

Многопартийные вычисления (MPC)

MPC - это криптографическая техника, которая позволяет нескольким сторонам вычислять функцию, сохраняя конфиденциальность входных данных. Она позволяет участникам сотрудничать в вычислениях, не раскрывая свои индивидуальные данные друг другу и любым скрывающимся третьим лицам.

MPC обеспечивает как конфиденциальность, так и точность, даже если некоторые участники сотрудничества пытаются отклониться от протокола. Этот подход DeCC особенно полезен в сценариях, где нескольким субъектам необходимо выполнять вычисления и получать доступ к конфиденциальным данным, например, в финансовых услугах или безопасных системах голосования.

Преимущества

-

Повышенная безопасность благодаря распределенному управлению ключами

-

Устранение единичных точек отказа

-

Сохраняет конфиденциальность индивидуальных входов

-

Гибкость для различных применений

Отрицательные стороны

-

Может требовать больших вычислений

-

Может вносить задержки в транзакции

-

Требует координации между несколькими сторонами

Доверенные среды исполнения (TEE)

TEE - это защищенные области в процессоре, которые обеспечивают конфиденциальность и целостность кода и данных, хранящихся в них. Они обеспечивают аппаратную изолированную среду выполнения, которая защищает конфиденциальные операции от внешних факторов, таких как операционная система компьютера&rsquo ;.

Теоретически TEE обеспечивают более высокий уровень безопасности, чем программные решения, за счет использования аппаратных функций для создания доверенной зоны обработки конфиденциальной информации.

Доверенные среды исполнения часто используются в мобильных устройствах, облачных вычислениях и других сценариях, где разработчикам требуется безопасная обработка данных в масштабах.

Преимущества

-

Безопасность на аппаратном уровне

-

Быстрее, чем решения на основе чистого программного обеспечения

-

Возможность выполнения чувствительных операций в изолированной среде

Преимущества

-

Зависимость от производителей оборудования

-

Потенциальные уязвимости в аппаратной реализации

-

Ограниченная гибкость по сравнению с программными решениями

Доказательства с нулевым знанием (ZK)

Одно из любимых слов криптовалют, доказательства с нулевым знанием позволяют одной стороне (проверяющему) доказать другой стороне (верификатору), что утверждение истинно, не раскрывая никакой информации о содержании самого утверждения.

Доказательства ZK обеспечивают надежные гарантии конфиденциальности, позволяя проверять конкретные утверждения или вычисления. Доказательство нулевого знания предлагает мощный инструмент для поддержания конфиденциальности при взаимодействии в цепочке.

Однако технология доказательства ZK часто опирается на ‘доверенную установку’, которая требует, чтобы стороны доверяли друг другу в определенной степени перед генерацией ключей, поддерживающих систему доказательства. В некотором смысле это сводит на нет эффективность криптографии с zk-доказательством. Предоставляет сильные гарантии конфиденциальности Уменьшает объем данных, необходимых для проверки Может быть вычислительно дорогим В некоторых реализациях может потребоваться ‘доверенная настройка’.

И наконец, полностью гомоморфное шифрование позволяет выполнять вычисления над зашифрованными данными без их расшифровки. С помощью FHE данные могут оставаться зашифрованными на протяжении всего процесса вычислений, при этом результаты также остаются зашифрованными. Эта технология обеспечивает безопасный аутсорсинг вычислений с конфиденциальными данными, что делает ее особенно ценной для сценариев облачных вычислений и анализа данных. Хотя FHE обеспечивает высокий уровень конфиденциальности данных, она сталкивается со значительными проблемами производительности, которые ограничивают ее масштабируемость. Обеспечивает безопасные вычисления на конфиденциальных данных Обеспечивает конфиденциальность данных на протяжении всего процесса вычислений Используется в облачных вычислениях и анализе данных Чрезвычайно интенсивное использование вычислений Низкая масштабируемость Технологии Приватность Производительность Гибкость МПК Высокий Умеренная Высокий TEE Умеренная Высокий Низкий ЗК Высокая Низкий Высокий FHE Очень высокий Низкий Высокий По сути, все сводится к следующему: Разные технологии DeCC лучше подходят для разных приложений. FHE может быть одной из самых приватных и безопасных технологий конфиденциальных вычислений, но она все еще страдает от низкой задержки и проблем масштабирования.

В то же время TEE являются одними из самых производительных сред для обработки вычислений, но их зависимость от аппаратного обеспечения означает, что им может не хватать гибкости, необходимой в быстро развивающейся отрасли. Во всех отношениях многосторонние вычисления, возможно, предлагают наиболее сбалансированный подход к децентрализованным конфиденциальным вычислениям. Распределяя вычисления по нескольким входам, MPC устраняет единичные точки отказа, обеспечивая при этом достаточный уровень производительности. Arcium, протокол DeCC, построенный на базе Solana, использует MPC для обеспечения работы своей безопасной и производительной вычислительной сети.

Преимущества

Преимущества

Полностью гомоморфное шифрование (FHE)

Преимущества

Отрицательные стороны

Обзор

Вычисления с несколькими сторонами

.

MPC в действии: Arcium

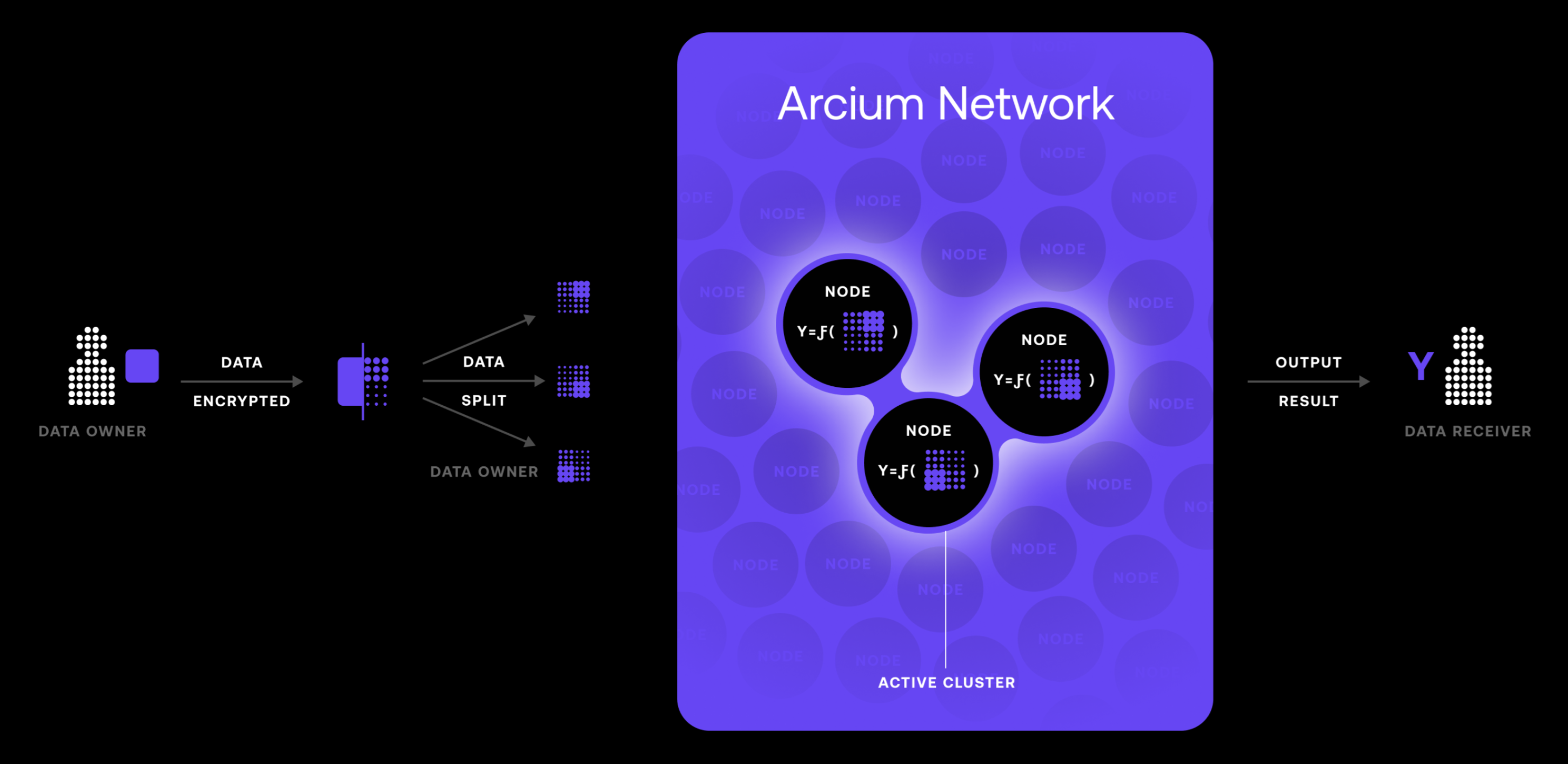

Сеть Arcium состоит из множества узлов, называемых Arx, которые коллективно обрабатывают зашифрованные данные с помощью протоколов MPC. Такая распределенная архитектура гарантирует, что ни один узел не имеет доступа к полному набору данных, что повышает безопасность и устраняет единичные точки отказа.

Помимо узлов Arx, Arcium также представляет MXEs, или многосторонние среды выполнения (Multiparty eXecution Environments). Эти MXE служат виртуальными машинами для безопасных многосторонних вычислений и позволяют разработчикам настраивать различные аспекты вычислений, включая схемы шифрования, выбор узлов и параметры исполнения.

Кроме того, Arcium разработала собственный интерфейс программирования Arcis, предназначенный для написания защищенных MPC-приложений. Он предоставляет разработчикам знакомый и интуитивно понятный интерфейс для создания приложений, сохраняющих конфиденциальность, которые могут вычислять зашифрованные данные в изолированных MXE.

Сеть Arcium предлагает настраиваемые конфигурации MPC, позволяющие пользователям адаптировать уровни безопасности, выбор узлов и протоколы выполнения к своим конкретным потребностям. Гибкость MPC делает Arcium подходящей для широкого спектра приложений, от обучения моделей ИИ до анализа медицинских данных.

Arcium использует технологию MPC в своем обширном наборе продуктов, чтобы обеспечить мощную платформу для конфиденциальных вычислений, в которой приоритетами являются конфиденциальность, безопасность и совместная работа. MPC, пожалуй, одна из самых совершенных технологий DeCC, обеспечивающая Arcium гибкость, устойчивость и производительность, необходимые для работы ее растущей сети.

Этот подход позиционирует Arcium как ключевого игрока в пространстве децентрализованных конфиденциальных вычислений, гарантируя, что протокол будет хорошо подготовлен для удовлетворения потребностей таких развивающихся отраслей, как DePIN, искусственный интеллект и решения для здравоохранения на основе блокчейна.

Согласитесь, что это не так.

Подробнее о SolanaFloor

Самый большой протокол управления Solana’развивается

Realms разрывает связи с Solana Labs, чтобы сформировать отдельную структуру

Видео