Kun jij jezelf beschermen tegen hacks? - Belangrijkste resultaten van Certora's livestream over veranderende bedreigingen en wat protocollen nu moeten doen

Hoe zijn DeFi hacks veranderd in de afgelopen 5 jaar en wat komt hierna?

- Geplaatst:

- Bewerkt:

Als je ooit in angst hebt geleefd om gehackt te worden en je geld te laten overhevelen door een kwaadwillende, dan heeft het toonaangevende blockchain beveiligingsbedrijf Certora op donderdag 12 februari geprobeerd om die angst te verlichten door middel van een livestream getiteld "How DeFi Hacks Have Changed in the Last 5 Years and What This Means for Protocols".

Certora CEO Seth Hallem en Ofek Ray Orlev, een senior beveiligingsonderzoeker en teamleider bij het bedrijf, analyseerden hoe moderne aanvallen verschillen van eerdere DeFi-exploits en wat protocolteams moeten doen als reactie.

Seth kwam acht maanden geleden bij Certora na een carrière te hebben opgebouwd in statische analyse, softwarekwaliteit en cyberbeveiliging. Hij past die ervaring nu toe op Web3 en DeFi. Ofek brengt twaalf jaar ervaring met zich mee in het onderzoeken van kwetsbaarheden in offensieve en defensieve domeinen. Voordat hij twee jaar geleden de DeFi ruimte betrad, leidde hij red teaming en penetratietesten bij Intel, waar hij zowel offensieve als defensieve tools voor embedded systemen ontwikkelde.

In plaats van bekende hacks te herhalen, richtte de discussie zich op twee recente en geraffineerde aanvallen. De eerste, CPIMP, staat voor Clandestine Proxy In The Middle of Proxy. De tweede, GlassWorm, is de eerste cryptogerichte, zichzelf verspreidende worm die de NPM en OpenVSX toeleveringsketen aanvalt. Samen illustreren deze aanvallen hoe de beveiliging van DeFi is verschoven van voor de hand liggende bugs naar systemische, geduldige en gelaagde campagnes.

Clandestiene Proxy In Het Midden van Proxy (CPIMP) aanval

De CPIMP aanval maakt gebruik van proxy initialisatiepatronen in slimme contracten. In de kern kaapt de aanval de initialisatiefase van een proxy-contract. Als een aanvaller de eerste initialisatieaanroep voor is, kan de aanvaller de proxy initialiseren met een kwaadaardige implementatie.

Wat CPIMP in het bijzonder opmerkelijk maakt, is niet alleen de initiële voet aan de grond, maar ook de volharding en stealth die volgen. De kwaadaardige proxy imiteert de bedoelde implementatie, dus alle tests en normale interacties blijven doorgaan. Ontwikkelaars en gebruikers zien geen duidelijk defect. De aanvaller voegt een clandestiene proxy in tussen de legitieme proxy en de bedoelde logica, waardoor de aanvaller gesprekken kan onderscheppen en manipuleren zonder onmiddellijke detectie.

De kwaadwillende actoren hebben ook persistentie ontwikkeld voor upgrades. Wanneer ontwikkelaars de proxy upgraden om functies toe te voegen, injecteert de kwaadaardige laag zijn code opnieuw in de nieuwe implementatie. Eenmaal geïnfecteerd stroomt elke volgende upgrade door de pijplijn van de aanvaller. Dit ontwerp maakt controle op de lange termijn mogelijk in plaats van een snelle smash-and-grab exploit.

De aanvallers maakten zelfs gebruik van een kwetsbaarheid in Etherscan waardoor ze het weergegeven implementatieadres konden vervalsen door een verouderd opslagslot te gebruiken. Externe waarnemers die vertrouwen op blokverkenners zouden de verkeerde implementatie zien, waardoor detectie verder werd vertroebeld.

Seth en Ofek vergeleken deze aanpak met een rug pull, maar benadrukten een andere tijdshorizon. Een traditionele rug pull trekt vaak snel geld weg. CPIMP lijkt ontworpen om te wachten tot een protocol groot genoeg wordt om activering te rechtvaardigen. De aanvaller kan het gecompromitteerde systeem behandelen als een slapend goed dat na verloop van tijd volwassen wordt. Dat geduld suggereert eerder een campagnemindset dan opportunistische uitbuiting.

GlassWorm-aanval: Het extraheren van privésleutels uit 50 portemonnee-extensies

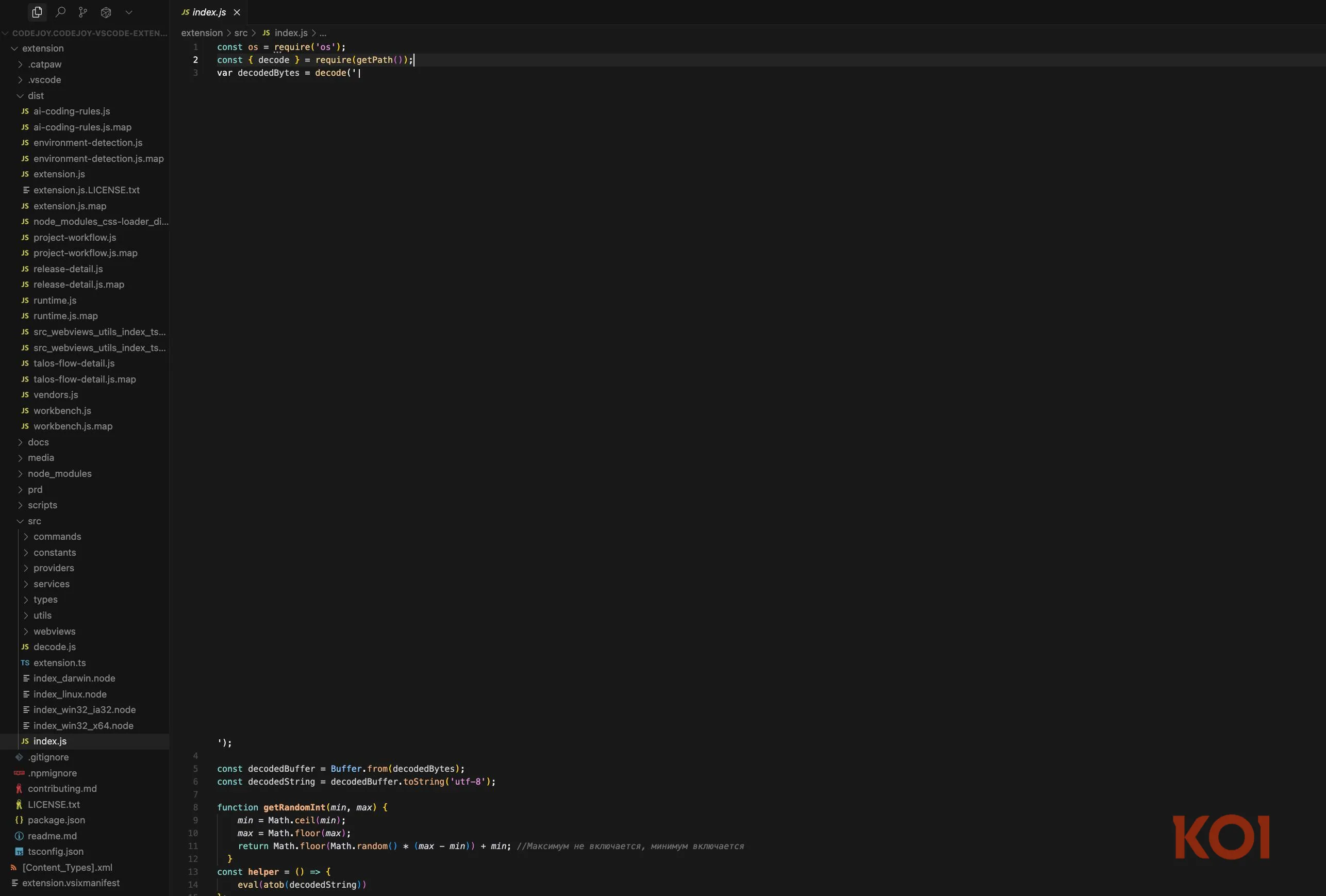

GlassWorm verplaatst het slagveld van onchain logica naar de ontwikkelingsketen. Aanvallers introduceerden een kwaadaardige VS Code-extensie die de machines van ontwikkelaars infecteerde. Eenmaal geïnstalleerd, extraheerde de extensie privésleutels van ongeveer vijftig portemonnee-extensies. Het zocht ook naar GitHub referenties en stelde vast of de geïnfecteerde ontwikkelaar andere VS Code extensies onderhield.

Als de ontwikkelaar een extensie publiceerde, injecteerde de worm kwaadaardige code in die extensie voordat deze werd gedistribueerd. Dit verspreidingsmechanisme veranderde de malware in een echte worm. Elke nieuw geïnfecteerde extensie verspreidt de payload verder, waardoor het bereik in het ecosysteem wordt vergroot.

Neem even de tijd om deze informatie te begrijpen. Je bent een ontwikkelaar. Je machine wordt geïnfecteerd. Je wordt waarschijnlijk beroofd van je fondsen. Alle extensies die je ontwikkelt raken geïnfecteerd, en iedereen die ze downloadt raakt ook geïnfecteerd, enzovoort.

Het "glas"-label verwijst naar het gebruik van onuitdrukbare tekens om kwaadaardige code te verbergen. De payload verscheen als lege regels of witruimte in editors. Traditionele tools voor statische analyse konden de code niet markeren voordat onderzoekers de aanval identificeerden.

GlassWorm combineerde bekende technieken met nieuwe innovaties. Het hergebruikte gevestigde strategieën om de toeleveringsketen te compromitteren en extractiemethoden voor privésleutels. Het introduceerde echter een nieuw commando- en controlemechanisme door gebruik te maken van de Solana blockchain. De worm las versleutelde instructies die waren ingesloten in transactiememovelden. Omdat aanvallers deze transacties ondertekenden met hun eigen portemonnee, konden geïnfecteerde machines nieuwe instructies verifiëren en uitvoeren zonder afhankelijk te zijn van een traditionele server.

Dit onchain command-and-control ontwerp maakte het veel moeilijker om de aanval te stoppen. Wetshandhavers of beveiligingsteams konden niet zomaar een gecentraliseerde server in beslag nemen. De aanvallers gebruikten ook Google Agenda-eventonderwerpen als back-up communicatiekanaal. Deze lagen creëerden veerkracht en flexibiliteit die beveiligingsonderzoekers zelden waarnamen in eerdere Web2-wormen.

De worm installeerde ook een verborgen VNC-client en configureerde een SOCKS-proxy op geïnfecteerde machines. Deze mogelijkheden geven aan dat de aanvallers meer wilden dan alleen portemonnees leeghalen. Ze wilden brede toegang krijgen tot de systemen van de slachtoffers. De aanval vervaagde de grens tussen Web2 en Web3 en liet zien dat de beveiliging van DeFi niet langer stopt bij smart contracts.

Wat kun je doen om jezelf te beschermen?

Beide sprekers benadrukten dat ontwikkelaars niet nihilistisch moeten denken. Perfecte beveiliging bestaat niet, maar praktische verbeteringen verminderen het risico aanzienlijk.

Ofek adviseerde teams om hun toolchains onder de loep te nemen, onnodige uitbreidingen te beperken en afhankelijkheden up-to-date te houden. Hij drong er bij ontwikkelaars op aan om echt te begrijpen hoe hun implementatieprocessen eigenlijk worden uitgevoerd.

Hij raadde ook post-deployment verificatie aan. Teams zouden opslagsleuven op de keten direct moeten inspecteren in plaats van alleen te vertrouwen op block explorers. Ze zouden moeten bevestigen dat er geen onverwachte delegatecalls of initialisatiestappen plaatsvonden.

Seth legde de nadruk op architecturaal denken. Hij stelde: "het idee dat een browserextensie een veilige plek is om een privésleutel te ontsleutelen en transacties te ondertekenen waarmee geld wordt verplaatst, is een gebrekkig concept dat is gebaseerd op het verkeerde bedreigingsmodel." Hij stelde dat browserextensies in zeer dynamische omgevingen draaien en geen cryptografische bewerkingen van hoge waarde moeten uitvoeren. Hardware beveiligingsmodules en geïsoleerde ondertekenomgevingen bieden sterkere garanties.

Mert Mumtaz, CEO van Helius Labs, sloot zich aan bij dat gevoel in een openbare post, waarin hij schreef dat het idee dat wallets Chrome-extensies zijn een van de meest twijfelachtige UX-beslissingen van de industrie vertegenwoordigt.

Beide perspectieven benadrukken de noodzaak om de aannames over de beveiliging van portemonnees te heroverwegen nu de instroom van kapitaal toeneemt.

Waar moet je op letten in 2026?

Vooruitkijkend naar 2026 verwachten beide sprekers een toenemende institutionele participatie in Web3. Naarmate overheden en grote financiële instellingen een grotere betrokkenheid evalueren, zullen protocollen te maken krijgen met strengere due diligence- en compliance-eisen. Documentatie, formele verificatie, gestandaardiseerde procedures en continue veiligheidspartnerschappen zullen waarschijnlijk basisverwachtingen worden.

Aan de offensieve kant zullen aanvallers doorgaan met het mixen van Web2 en Web3 technieken. Naarmate de kwaliteit van slimme contracten verbetert en audits gebruikelijker worden, zullen aanvallers zich richten op social engineering, exfiltratie van private sleutels, frontends, bestuursprocessen en toeleveringsketens. Seth vergeleek deze verschuiving met de opkomst van ransomware in Web2 nadat organisaties blootgestelde diensten hadden gehard.

Protocollen moeten verwachten dat aanvallers zich gedragen als bedrijven. Sommige campagnes zullen transactionele voordelen nastreven, zoals phishing en het leeghalen van portemonnees. Anderen zullen strategische kansen nastreven die gericht zijn op systemische zwakheden in infrastructuren van triljoenen dollars.

Slotbeschouwingen

De livestream benadrukte een duidelijke verschuiving in de beveiliging van DeFi. Vroege exploits waren vaak gebaseerd op duidelijke codeerfouten. Moderne aanvallen werken met geduld, volharding en domeinoverschrijdende verfijning. CPIMP liet zien hoe aanvallers zich kunnen verbergen in proxy-architecturen en kunnen wachten tot de waarde zich opstapelt. GlassWorm liet zien hoe compromissen in de toeleveringsketen en command-and-control op de keten zich kunnen uitbreiden van slimme contracten naar ontwikkelaarsomgevingen.

Protocollen kunnen niet elke toekomstige techniek voorspellen. Ze kunnen echter wel de aanvalskosten verhogen door een gedisciplineerde architectuur, zorgvuldige implementatie, geminimaliseerde bedreigingsoppervlakken en voortdurende verificatie. Naarmate kapitaal en regelgeving toenemen, zal beveiliging veranderen van een controle op een bepaald moment in een doorlopende operationele vereiste.

Lees meer over SolanaFloor

Ontwikkelaars op Solana stijgen bijna 10x sinds 2020 als netwerk een record van 3830 nieuwe ontwikkelaars verwelkomt in 2025

Solana Perps Scene Snubbed Again As Trojan Terminal Integrates Elders

Kunnen digitale activa de crash overleven?