ブロックチェーンセキュリティのリーディングカンパニーであるCertoraは、2月12日(木)に "How DeFi Hacks Have Changed in the Last 5 Years and What This Means for Protocols "と題したライブストリームを行い、ハッキングされ、悪意のある行為者によって資金を吸い上げられる恐怖に怯えながら生活したことがある人に対し、そのような恐怖を和らげようと試みた。

CertoraのCEOであるSeth Hallem氏は、同社のシニアセキュリティリサーチャー兼チームリーダーであるOfek Ray Orlev氏と共に、最新の攻撃が以前のDeFiエクスプロイトとどのように異なるのか、またプロトコルチームはそれに対して何をすべきなのかを分析しました。

Seth は、静的解析、ソフトウェア品質、サイバーセキュリティの分野でキャリアを積んだ後、8か月前に Certora に入社しました。現在は、その経験を Web3 と DeFi に活かしている。Ofekは、攻撃と防御の領域にわたる12年間の脆弱性研究の経験をもたらす。2年前にDeFiに参入する前は、Intelでレッド・チーミングと侵入テストを指揮し、組み込みシステム向けの攻撃的・防御的ツールを開発した。

今回のディスカッションでは、よく知られたハッキングを再確認するのではなく、最近の2つの巧妙な攻撃に焦点を当てた。一つ目のCPIMPは、Clandestine Proxy In The Middle of Proxyの略。もう1つのGlassWormは、NPMとOpenVSXのサプライチェーンを攻撃する、初の暗号を標的とした自己増殖型ワームである。これらの攻撃は、DeFiセキュリティが明白なバグから、組織的、忍耐強く、多層的なキャンペーンへと移行していることを示しています。

CPIMP (Clandestine Proxy In The Middle of Proxy)攻撃

CPIMP攻撃は、スマートコントラクトのプロキシ初期化パターンを悪用します。この攻撃の核心は、プロキシ契約の初期化フェーズをハイジャックすることです。攻撃者が最初の初期化コールをフロントランすると、攻撃者は悪意のある実装でプロキシを初期化できる。

CPIMPが特に注目されるのは、最初の足がかりだけでなく、その後に続く 永続性とステルス性である。悪意のあるプロキシは意図された実装を真似るので、すべてのテストと 通常のやりとりはパスし続ける。開発者とユーザは、明らかな誤動作を見ることはない。攻撃者は、正当なプロキシとその意図されたロジックの間に秘密のプロキシを 挿入し、それによって攻撃者が直ちに検知されることなくコールを傍受し操作するこ とを可能にする。

悪意のある行為者はまた、アップグレードをまたぐ永続性を設計した。開発者が機能を追加するためにプロキシをアップグレードすると、悪意のあるレイヤーはそのコードを新しい実装に再注入する。一度感染すると、その後のアップグレードはすべて攻撃者のパイプラインを流れる。この設計は、迅速なスマッシュ・アンド・グラブの悪用ではなく、長期的な制御を可能にする。

攻撃者はEtherscanの脆弱性を悪用し、古いストレージスロットを入力することで、表示される実装アドレスを詐称することさえできた。ブロック・エクスプローラーに依存する外部のオブザーバーは、間違った実装を見ることになり、検出がさらに不明瞭になる。

セスとオフェックは、このアプローチをラグ・プルと比較したが、異なる時間軸を強調した。従来のラグ・プルでは、資金がすぐに流出してしまうことが多い。CPIMPは、プロトコルが有効化を正当化できるほど大きくなるまで待つように設計されているようだ。攻撃者は、侵害されたシステムを、時間とともに成熟する休眠資産として扱うことができる。この忍耐強さは、日和見的な悪用ではなく、キャンペーンマインドを示唆している。

GlassWorm攻撃:50のウォレット拡張機能から秘密鍵を抽出

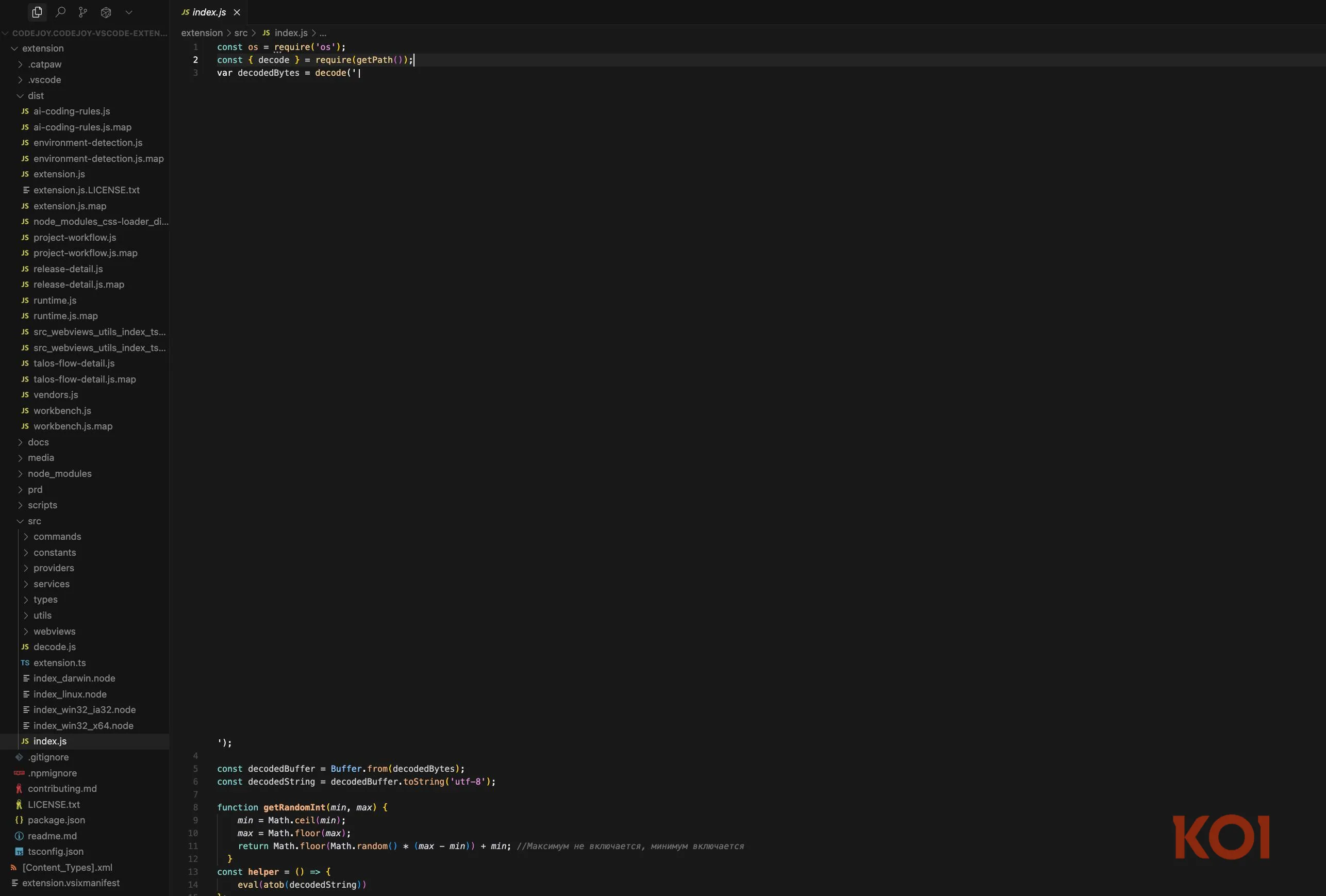

GlassWormは、戦場をオンチェーンロジックから開発サプライチェーンへとシフトさせた。攻撃者は悪意のあるVS Code拡張機能を導入し、開発者のマシンに感染させました。インストールされると、この拡張機能は約50のウォレット拡張機能から秘密鍵を抽出した。また、GitHubの認証情報を検索し、感染した開発者が他のVS Codeエクステンションを管理しているかどうかを判断した。

開発者がエクステンションを公開していた場合、ワームは配布前にそのエクステンションに悪意のあるコードを注入した。この伝播メカニズムにより、マルウェアは真のワームへと変化した。新たに感染したエクステンションはそれぞれ、ペイロードをさらに拡散させ、エコシステム全体へのリーチを増幅させる。

この情報を理解するのに少し時間がかかる。あなたは開発者です。あなたのマシンは感染する。あなたはおそらく資金を使い果たします。あなたが開発した拡張機能が感染し、それをダウンロードした人のマシンも感染する。

glass」ラベルは、悪意のあるコードを隠すために印刷不可能な文字を使用することを指す。ペイロードはエディタ上では空白行や空白として現れる。従来の静的解析ツールは、研究者がこの攻撃を特定する前に、コードにフラグを立てることができなかった。

GlassWormは、既知のテクニックと新たなイノベーションを組み合わせていた。GlassWormは、確立されたサプライチェーンの侵害戦略と秘密鍵の抽出方法を再利用した。しかし、Solanaブロックチェーンを活用することで、斬新なコマンド・アンド・コントロールの仕組みを導入した。このワームは、取引のメモ欄に埋め込まれた暗号化された命令を読み取った。攻撃者は自分のウォレットでこれらの取引に署名したため、感染したマシンは従来のサーバーに依存することなく、新しい命令を検証し、実行することができた。

このオンチェーンのコマンド・アンド・コントロール設計は、取り締まりをはるかに困難にした。法執行機関やセキュリティ・チームは、集中管理されたサーバーを単純に押収することはできなかった。攻撃者はまた、Googleカレンダーのイベントサブジェクトをバックアップ通信チャネルとして使用した。これらのレイヤーは、セキュリティ研究者が以前のWeb2ワームにはほとんど見られなかった回復力と柔軟性を生み出した。

このワームはまた、隠れたVNCクライアントをインストールし、感染したマシンにSOCKSプロキシを設定した。これらの機能から、攻撃者が求めていたのは財布の中身以上のものであったことがわかる。被害者のシステムに広くアクセスすることを目的としていたのだ。この攻撃はWeb2とWeb3の境界線を曖昧にし、DeFiのセキュリティがもはやスマートコントラクトに止まらないことを実証した。

自分自身を守るために何ができるか?

両講演者は、開発者は虚無的な考え方を採用すべきではないと強調した。完璧なセキュリティは存在しないが、実用的な改善によってリスクは大幅に軽減される。

オフェックは、ツールチェーンを精査し、不必要な拡張を制限し、依存関係を最新に保つようチームに助言した。彼は、デプロイメント・プロセスが実際にどのように実行されるかを本当に理解するよう開発者に促した。

また、デプロイ後の検証も推奨した。チームはブロックエクスプローラだけに頼るのではなく、オンチェーンのストレージスロットを直接検査すべきである。予期せぬデリゲートコールや初期化ステップが発生していないことを確認すべきである。

セスはアーキテクチャ思考を強調した。彼は、「ブラウザの拡張機能が秘密鍵を復号し、金銭を動かす取引に署名する安全な場所であるという考えは、間違った脅威モデルから構築された欠陥のある概念である」と述べ、ブラウザの拡張機能は非常に動的な環境で実行されるため、価値の高い暗号操作を扱うべきではないと主張した。ハードウェア・セキュリティ・モジュールと隔離された署名環境は、より強力な保証を提供する。

Helius LabsのCEOであるMert Mumtaz氏も、公開された投稿の中でこの意見に賛同し、ウォレットがChromeの拡張機能であるという考えは、業界で最も疑わしいUXの決定の一つであると書いている。

どちらの視点も、資金流入が増加するにつれて、ウォレットのセキュリティの前提を再考する必要性を強調している。

2026年に気をつけるべきことは?

2026年を見据えて、両氏ともWeb3への機関投資家の参加が増えると予想している。 政府や大規模な金融機関がより深い関与を評価するにつれ、プロトコルはより厳しいデューデリジェンスとコンプライアンス要件に直面するだろう。文書化、正式な検証、標準化された手順、継続的なセキュリティ・パートナーシップは、おそらく基本的な期待になるだろう。

攻撃面では、攻撃者はWeb2とWeb3のテクニックを融合させ続けるだろう。スマート・コントラクトの品質が向上し、監査が一般的になるにつれ、攻撃者はソーシャル・エンジニアリング、秘密鍵の流出、フロントエンド、ガバナンス・プロセス、サプライチェーンを標的にするだろう。セス氏はこの変化を、組織が露出したサービスをハード化した後のWeb2におけるランサムウェアの台頭になぞらえた。

プロトコルは、攻撃者が企業のように行動することを期待すべきです。あるキャンペーンは、フィッシングやウォレットの流出といった取引上の利益を追求する。また、1兆ドル規模のインフラのシステム的な弱点を狙う戦略的な機会を追求する者もいるだろう。

最終的な考察

ライブストリームは、DeFiセキュリティにおける明確な変化を浮き彫りにした。初期の悪用は、しばしば明らかなコーディングミスに依存していた。現代の攻撃は、忍耐力、持続性、そしてクロスドメインで巧妙に動作する。CPIMPは、攻撃者がいかにしてプロキシアーキテクチャの内部に潜伏し、価値の蓄積を待つことができるかを示した。GlassWormは、サプライチェーンの侵害とオンチェーンでのコマンド・アンド・コントロールが、スマートコントラクトを越えて開発者環境にまで及ぶことを示した。

プロトコルは将来のあらゆる技術を予測することはできない。しかし、規律あるアーキテクチャ、慎重な配備、脅威表面の最小化、継続的な検証によって、攻撃コストを引き上げることはできる。資本と規制の監視が強化されるにつれ、セキュリティはその時々の監査から継続的な運用要件へと移行していくだろう。

SolanaFloorの詳細を読む

Solanaの開発者は2020年以来ほぼ10倍に増加、ネットワークは2025年に記録的な3830人の新しい開発者を迎える

トロイの木馬の端末が別の場所に統合されたため、Solanaの犯行シーンは再び無視された。

デジタル資産国債は暴落に耐えられるか?