Comparación de tecnologías DeCC - ¿Es MPC el enfoque más equilibrado para la privacidad y el rendimiento de Blockchain?

Las tecnologías de Computación Confidencial Descentralizada como MPC y ZK pretenden hacer que las cadenas de bloques sean más seguras a escala, pero ¿cómo funcionan exactamente?

- Publicado:

- Editado:

Términos como ZK-Proofs, Fully Homomorphic Encryption (FHE) y Multi-Party Computation (MPC) se utilizan a menudo en el ámbito de las criptomonedas. Sin embargo, muchos entusiastas de las criptomonedas siguen rascándose la cabeza preguntándose cómo estas tecnologías pueden mejorar realmente las redes blockchain y las aplicaciones que soportan.

Gracias al interminable despliegue de ZK-rollup Layer-2s en el panorama de Ethereum, ZK-proofing es probablemente la tecnología DeCC (Decentralized Confidential Computing) más conocida en la industria de las criptomonedas. Sin embargo, eso no significa necesariamente que sea la más efectiva.

¿Cuáles son los pros y los contras de los distintos enfoques de DeCC y cómo se adaptan a los distintos resultados?

Tecnologías DeCC: Una comparación

Cuando se trata de informática confidencial, no existe un enfoque único que sirva para todo. De forma similar al famoso trilema Blockchain de Vitalik Buterin, las tecnologías DeCC a menudo superan en un área a expensas de otra.

Por ejemplo, los Entornos de Ejecución de Confianza (TEE) son soluciones basadas en hardware que posiblemente sean más seguras y escalables que las soluciones basadas en software.

Entornos de Ejecución de Confianza.

Sin embargo, se trata de un arma de doble filo. Los TEE carecen de la flexibilidad de las tecnologías DeCC basadas en software y dependen de proveedores y fabricantes de hardware.

¿Qué tecnologías de mejora de la privacidad son las más adecuadas para las necesidades informáticas confidenciales generales?

Computación multiparte (MPC)

El MPC es una técnica criptográfica que permite a varias partes calcular una función manteniendo la privacidad y confidencialidad de las entradas. Permite a los participantes colaborar en los cálculos sin revelar sus datos individuales a los demás y a cualquier tercero al acecho.

MPC garantiza tanto la privacidad como la precisión, incluso si algunos colaboradores intentan desviarse del protocolo. Este enfoque DeCC es especialmente útil en escenarios en los que múltiples entidades necesitan realizar cálculos y acceder a datos sensibles, como en servicios financieros o sistemas de votación seguros.

Pros

-

Seguridad mejorada gracias a la gestión distribuida de claves

.

-

Elimina los puntos únicos de fallo

-

Mantiene la privacidad de las entradas individuales

-

Flexible para diversas aplicaciones

Contrarios

-

Puede ser computacionalmente intensivo

-

Puede introducir latencia en las transacciones

-

Requiere coordinación entre múltiples partes

Entornos de ejecución de confianza (TEE)

Los TEE son áreas seguras dentro de un procesador que garantizan la confidencialidad e integridad del código y los datos que contienen. Proporcionan un entorno de ejecución aislado basado en hardware que protege las operaciones confidenciales de factores externos, como el sistema operativo de un ordenador.

En teoría, los TEE ofrecen un mayor nivel de seguridad que las soluciones basadas únicamente en software, ya que aprovechan las características del hardware para crear una zona de confianza en la que procesar la información confidencial.

Los TEE ofrecen un entorno de ejecución aislado basado en hardware que protege las operaciones confidenciales de factores externos, como el sistema operativo del ordenador.

Los Entornos de Ejecución de Confianza se encuentran a menudo en dispositivos móviles, computación en la nube y otros escenarios en los que los desarrolladores requieren un procesamiento de datos seguro a escala.

Pros

-

Seguridad a nivel de hardware

-

Más rápido que las soluciones basadas puramente en software

-

Pueden manejar operaciones sensibles en un entorno aislado

Contrarios

-

Dependencia de los fabricantes de hardware

.

-

Vulnerabilidades potenciales en la implementación del hardware

-

Flexibilidad limitada en comparación con las soluciones de software

Pruebas de conocimiento cero (ZK)

Una de las palabras de moda favoritas en criptografía, Zero-Knowledge Proofs (Pruebas de Conocimiento Cero) permite a una parte (el prover) demostrar a otra parte (el verifier) que una declaración es verdadera sin revelar ninguna información sobre el contenido de la propia declaración.

Las pruebas ZK ofrecen sólidas garantías de privacidad al tiempo que permiten verificar afirmaciones o cálculos específicos. Las pruebas de conocimiento-cero ofrecen una potente herramienta para mantener la privacidad durante las interacciones onchain.

Las pruebas ZK proporcionan sólidas garantías de privacidad al tiempo que permiten verificar afirmaciones o cálculos específicos.

Sin embargo, la tecnología a prueba de ZK a menudo se basa en una "configuración de confianza", que requiere que las partes confíen entre sí hasta cierto punto antes de generar las claves que mantienen el sistema de pruebas. En cierto modo, esto elimina la eficacia de la criptografía a prueba de zk.

Pros

-

Proporciona fuertes garantías de privacidad

-

Reduce la cantidad de datos necesarios para la verificación

Contrarios

-

Puede ser caro computacionalmente

-

Puede requerir ‘configuración de confianza’ en algunas implementaciones

Encriptación totalmente homomórfica (FHE)

Por último, el cifrado totalmente homomórfico permite realizar cálculos sobre datos cifrados sin descifrarlos. Con FHE, los datos pueden permanecer cifrados durante todo el proceso de cálculo, y los resultados también permanecen cifrados.

Esta tecnología permite externalizar de forma segura los cálculos sobre datos sensibles, lo que la hace especialmente valiosa para la computación en nube y los escenarios de análisis de datos. Aunque FHE ofrece altos niveles de privacidad de los datos, se enfrenta a importantes retos de rendimiento que limitan su escalabilidad.

.

Pros

-

Permite el cómputo seguro sobre datos sensibles

.

-

Mantiene la privacidad de los datos durante todo el proceso de cálculo

-

Útil en computación en la nube y análisis de datos

Contrarios

-

Extremadamente intensivo desde el punto de vista computacional

-

Baja escalabilidad

-

De un vistazo

Tecnología

Privacidad

Rendimiento

Flexibilidad

MPC

Alto

Moderado

Alto

TEE

Moderado

Alto

Bajo

ZK

Alto

Bajo

Alto

FHE

Muy alto

Bajo

Alto

Permite el cómputo seguro sobre datos sensibles

.

Mantiene la privacidad de los datos durante todo el proceso de cálculo

Útil en computación en la nube y análisis de datos

Extremadamente intensivo desde el punto de vista computacional

Baja escalabilidad

|

Tecnología |

Privacidad |

Rendimiento |

Flexibilidad |

|

MPC |

Alto |

Moderado |

Alto |

|

TEE |

Moderado |

Alto |

Bajo |

|

ZK |

Alto |

Bajo |

Alto |

|

FHE |

Muy alto |

Bajo |

Alto |

Esencialmente, se reduce a esto: Diferentes tecnologías DeCC son más adecuados para diferentes aplicaciones. FHE podría ser una de las tecnologías de computación confidencial más privadas y seguras disponibles, pero aún sufre de baja latencia y problemas de escalado.

Por su parte, las TEE son algunos de los entornos de mayor rendimiento para el procesamiento de cálculos, pero su dependencia del hardware significa que pueden carecer de la flexibilidad necesaria en un sector que evoluciona con rapidez.

En general, la computación multiparte es quizá el enfoque más equilibrado de la computación confidencial descentralizada. Al distribuir la computación entre múltiples entradas, la MPC elimina los puntos singulares de fallo al tiempo que proporciona niveles suficientes de rendimiento.

El MPC en acción: Arcium

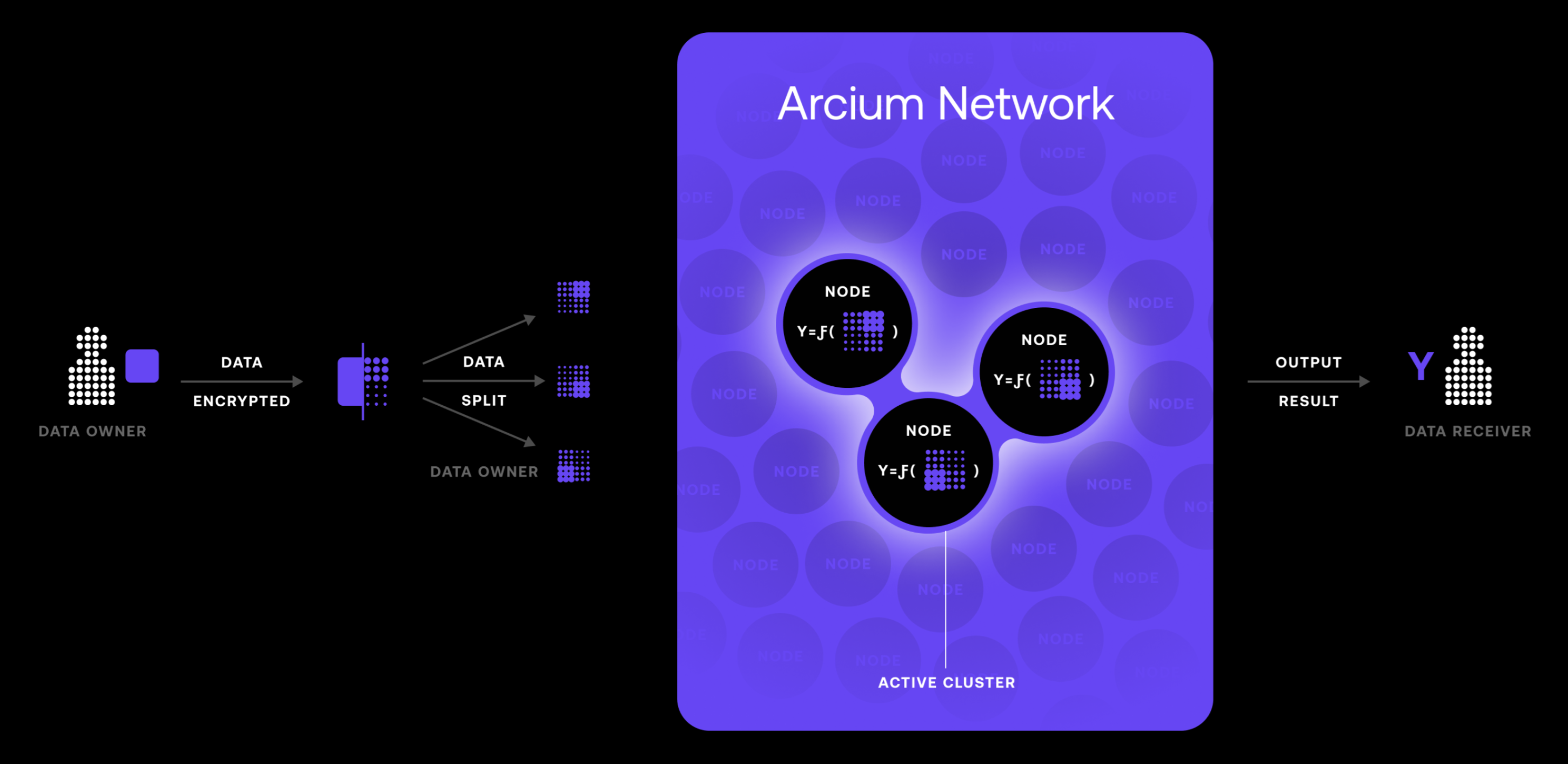

Arcium, un protocolo DeCC basado en Solana, aprovecha MPC para potenciar su red computacional segura y de alto rendimiento.

La red de Arcium consta de varios nodos denominados Arx, que procesan colectivamente datos cifrados mediante protocolos MPC. Esta arquitectura distribuida garantiza que ningún nodo tenga acceso al conjunto de datos completo, lo que mejora la seguridad y elimina los puntos únicos de fallo.

Además de los nodos Arx, Arcium también introduce MXEs, o Entornos de Ejecución Multiparte. Estos MXE sirven como máquinas virtuales para cálculos multiparte seguros y permiten a los desarrolladores configurar varios aspectos del cálculo, incluidos los esquemas de cifrado, la selección de nodos y los parámetros de ejecución.

Además de los nodos Arx, Arcium también presenta los MXE o Entornos de Ejecución Electrónica Multiparte.

Además, Arcium ha desarrollado su propia interfaz de programación nativa, Arcis, diseñada para escribir aplicaciones MPC seguras. Proporciona a los desarrolladores una interfaz familiar e intuitiva para crear aplicaciones que preserven la privacidad y que puedan computar datos cifrados dentro de MXE aislados.

La red Arcium ofrece configuraciones MPC personalizables, que permiten a los usuarios adaptar los niveles de seguridad, la selección de nodos y los protocolos de ejecución a sus necesidades específicas. La flexibilidad que ofrece MPC hace que Arcium sea adecuada para una amplia gama de aplicaciones, desde el entrenamiento de modelos de IA al análisis de datos médicos.

Arcium aprovecha la tecnología MPC en toda su amplia gama de productos para proporcionar una potente plataforma de computación confidencial que prioriza la privacidad, la seguridad y la colaboración. Podría decirse que es una de las tecnologías DeCC más completas disponibles, MPC proporciona a Arcium la flexibilidad, resistencia y rendimiento necesarios para alimentar su creciente red.

Este enfoque posiciona a Arcium como un actor clave en el espacio de la computación confidencial descentralizada, asegurando que el protocolo está bien equipado para facilitar las demandas de las industrias emergentes como DePIN, IA y soluciones de salud basadas en blockchain.

Más información sobre SolanaFloor

El mayor protocolo de gobernanza de Solana’está evolucionando

Realms rompe lazos con Solana Labs para formar una entidad separada

Vídeo