Vergleich von DeCC-Technologien - Ist MPC der ausgewogenste Ansatz für Blockchain-Datenschutz und Leistung?

Dezentrale Confidential Computing-Technologien wie MPC und ZK zielen darauf ab, Blockchains in großem Maßstab sicherer zu machen, aber wie genau funktionieren sie?

- Veröffentlicht:

- Bearbeitet:

Begriffe wie ZK-Proofs, Fully Homomorphic Encryption (FHE) und Multi-Party Computation (MPC) werden in der Kryptowelt oft verwendet. Doch viele Krypto-Enthusiasten fragen sich immer noch, wie diese Technologien die Blockchain-Netzwerke und die von ihnen unterstützten Anwendungen tatsächlich verbessern können.

Dank der endlosen Einführung von ZK-Rollup-Layer-2s in der Ethereum-Landschaft ist ZK-Proofing wahrscheinlich die bekannteste DeCC (Decentralized Confidential Computing)-Technologie in der Kryptoindustrie. Das bedeutet jedoch nicht unbedingt, dass sie die effektivste ist.

>Was sind die Vor- und Nachteile der verschiedenen DeCC-Ansätze und wie werden sie für unterschiedliche Ergebnisse angepasst?

DeCC-Technologien: Ein Vergleich

Wenn es um vertrauliches Computing geht, gibt es keinen Einheitsansatz, der für alle Fälle geeignet ist. Ähnlich wie bei Vitalik Buterin’s berühmtem Blockchain-Trilemma, sind DeCC-Technologien oft in einem Bereich auf Kosten eines anderen besser als andere.

Zum Beispiel sind Trusted Execution Environments (TEE) hardwarebasierte Lösungen, die wohl sicherer und skalierbarer sind als softwarebasierte Lösungen.

Allerdings ist dies ein zweischneidiges Schwert. TEEs haben nicht die Flexibilität von softwarebasierten DeCC-Technologien und sind von Hardwareanbietern und -herstellern abhängig.

Welche Technologien zur Verbesserung der Privatsphäre eignen sich am besten für den allgemeinen Bedarf an vertraulicher Datenverarbeitung?

Multi-Party Computation (MPC)

MPC ist eine kryptografische Technik, die es mehreren Parteien ermöglicht, eine Funktion zu berechnen, während die Eingaben privat und vertraulich bleiben. Sie ermöglicht es den Teilnehmern, gemeinsam an Berechnungen zu arbeiten, ohne dass sie ihre individuellen Daten gegenseitig und gegenüber lauernden Dritten offenlegen müssen.

MPC gewährleistet sowohl die Privatsphäre als auch die Genauigkeit, selbst wenn einige Mitarbeiter versuchen, vom Protokoll abzuweichen. Dieser DeCC-Ansatz ist besonders nützlich in Szenarien, in denen mehrere Stellen Berechnungen durchführen und auf sensible Daten zugreifen müssen, wie z. B. bei Finanzdienstleistungen oder sicheren Wahlsystemen.

Pros

-

Erhöhte Sicherheit durch verteilte Schlüsselverwaltung

-

Eliminiert einzelne Fehlerquellen

-

Gewährleistet die Vertraulichkeit der einzelnen Eingaben

-

Flexibel für verschiedene Anwendungen

Nachteile

-

Kann rechenintensiv sein

-

Kann zu Latenzzeiten bei Transaktionen führen

-

Erfordert Koordination zwischen mehreren Parteien

Vertrauenswürdige Ausführungsumgebungen (TEE)

TEEs sind sichere Bereiche innerhalb eines Prozessors, die die Vertraulichkeit und Integrität des Codes und der darin enthaltenen Daten gewährleisten. Sie bieten eine hardwarebasierte, isolierte Ausführungsumgebung, die sensible Vorgänge vor externen Faktoren wie dem Betriebssystem eines Computers schützt.

Theoretisch bieten TEEs ein höheres Sicherheitsniveau als reine Softwarelösungen, indem sie Hardwarefunktionen nutzen, um eine vertrauenswürdige Zone für die Verarbeitung sensibler Informationen zu schaffen.

Trusted Execution Environments werden häufig in mobilen Geräten, Cloud Computing und anderen Szenarien eingesetzt, in denen Entwickler eine sichere Datenverarbeitung in großem Umfang benötigen.

Pros

-

Sicherheit auf Hardwareebene

-

Schneller als rein softwarebasierte Lösungen

-

Kann sensible Vorgänge in einer isolierten Umgebung verarbeiten

Nachteile

-

Abhängigkeit von Hardware-Herstellern

-

Potentielle Schwachstellen bei der Hardware-Implementierung

-

Beschränkte Flexibilität im Vergleich zu Softwarelösungen

Zero-Knowledge-Beweise (ZK)

Zero-Knowledge Proofs sind eines der beliebtesten Schlagworte in der Kryptoindustrie und ermöglichen es einer Partei (dem Prover), einer anderen Partei (dem Verifier) zu beweisen, dass eine Aussage wahr ist, ohne Informationen über den Inhalt der Aussage selbst preiszugeben.

ZK-Beweise bieten starke Datenschutzgarantien und ermöglichen gleichzeitig die Überprüfung bestimmter Aussagen oder Berechnungen. Zero-knowledge proofing bietet ein leistungsfähiges Werkzeug zur Wahrung der Privatsphäre bei Onchain-Interaktionen.

Die ZK-Proofing-Technologie stützt sich jedoch häufig auf ein ‘vertrauenswürdiges Setup’, bei dem die Parteien einander bis zu einem gewissen Grad vertrauen müssen, bevor sie die Schlüssel erzeugen, die das Proofing-System aufrechterhalten. In gewisser Weise hebt dies die Wirksamkeit der zk-sicheren Kryptographie auf.

Pros

-

Bietet starke Datenschutzgarantien

-

Reduziert die Menge der für die Überprüfung benötigten Daten

Nachteile

-

Kann rechenintensiv sein

-

Kann in einigen Implementierungen ‘vertrauenswürdige Einrichtung’ erfordern

Vollständig homomorphe Verschlüsselung (FHE)

Schließlich ermöglicht die vollständig homomorphe Verschlüsselung die Durchführung von Berechnungen mit verschlüsselten Daten, ohne diese zu entschlüsseln. Mit FHE können die Daten während des gesamten Berechnungsprozesses verschlüsselt bleiben, wobei auch die Ergebnisse verschlüsselt bleiben.

Diese Technologie ermöglicht die sichere Auslagerung von Berechnungen mit sensiblen Daten und ist daher besonders wertvoll für Cloud Computing und Datenanalyseszenarien. Während FHE ein hohes Maß an Datenschutz bietet, steht es vor erheblichen Leistungsproblemen, die seine Skalierbarkeit einschränken.

Pros

-

Ermöglicht sichere Berechnungen für sensible Daten

-

Gewährleistet den Datenschutz während des gesamten Berechnungsprozesses

-

Nützlich für Cloud Computing und Datenanalyse

Nachteile

-

Extrem rechenintensiv

-

Geringe Skalierbarkeit

Auf einen Blick

|

Technik |

Datenschutz |

Leistung |

Flexibilität |

|

MPC |

Hoch |

Mäßig |

Hoch |

|

TEE |

Mäßig |

Hoch |

Niedrig |

|

ZK |

Hoch |

Niedrig |

Hoch |

|

FHE |

Sehr hoch |

Niedrig |

Hoch |

Im Wesentlichen läuft es auf Folgendes hinaus: Verschiedene DeCC-Technologien sind für verschiedene Anwendungen besser geeignet. FHE mag eine der privatesten und sichersten vertraulichen Computertechnologien sein, die es gibt, aber sie leidet immer noch unter niedrigen Latenzzeiten und Skalierungsproblemen.

Die TEEs gehören zwar zu den leistungsfähigsten Umgebungen für die Verarbeitung von Berechnungen, aber ihre Abhängigkeit von der Hardware bedeutet, dass ihnen die Flexibilität fehlt, die in einer sich schnell entwickelnden Branche erforderlich ist.

Alles in allem bietet Multi-Party Computation vielleicht den ausgewogensten Ansatz für dezentrales vertrauliches Rechnen. Durch die Verteilung der Berechnungen auf mehrere Eingänge eliminiert MPC einzelne Fehlerquellen und bietet dennoch ein ausreichendes Leistungsniveau.

MPC in Aktion: Arcium

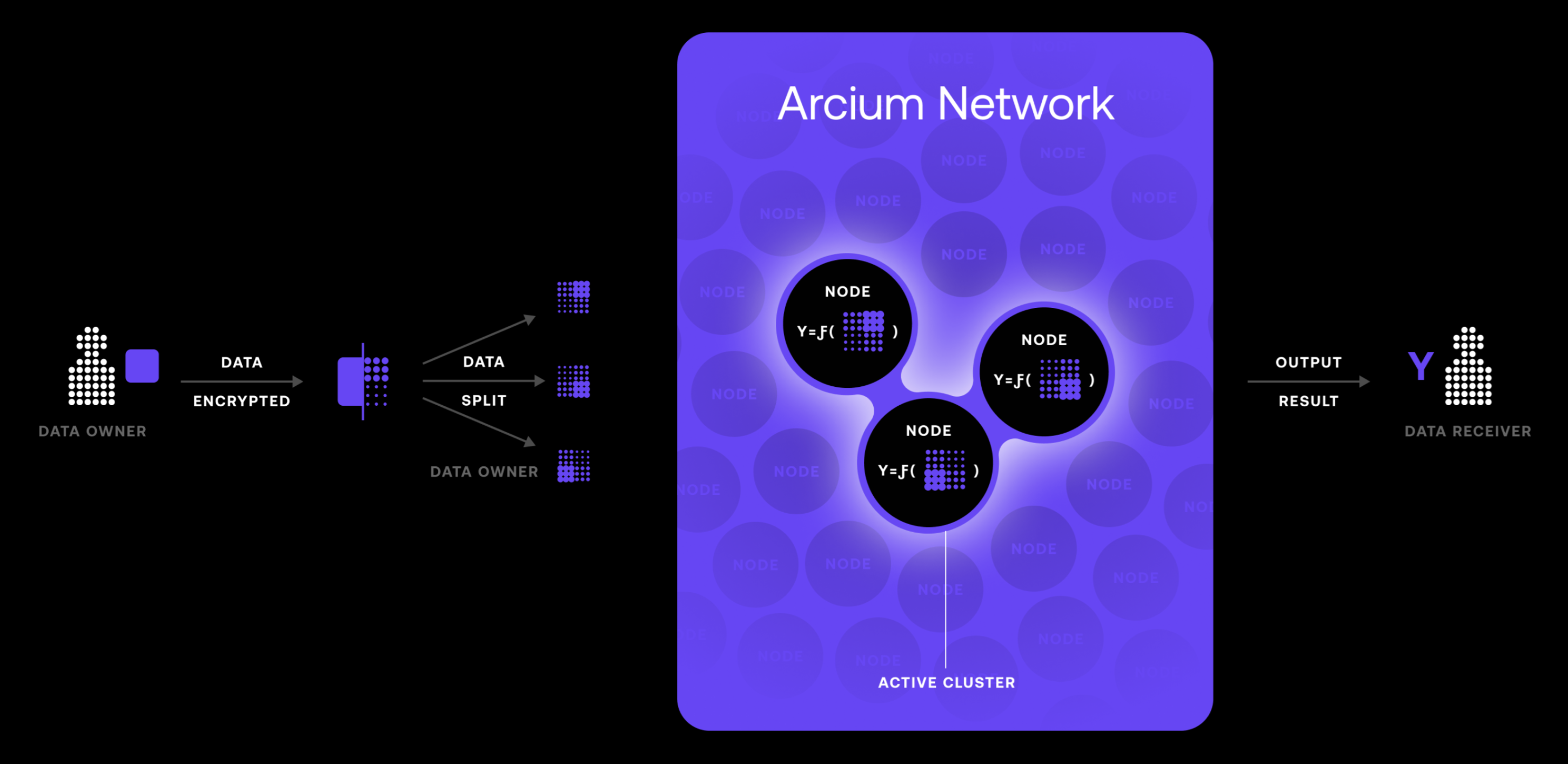

Arcium, ein DeCC-Protokoll, das auf Solana aufbaut, nutzt MPC, um sein sicheres und leistungsfähiges Rechennetz zu betreiben.

Das Netzwerk von Arcium besteht aus mehreren Knoten, Arx genannt, die gemeinsam verschlüsselte Daten unter Verwendung von MPC-Protokollen verarbeiten. Diese verteilte Architektur gewährleistet, dass kein einzelner Knoten Zugriff auf den gesamten Datensatz hat, was die Sicherheit erhöht und einzelne Fehlerquellen ausschließt.

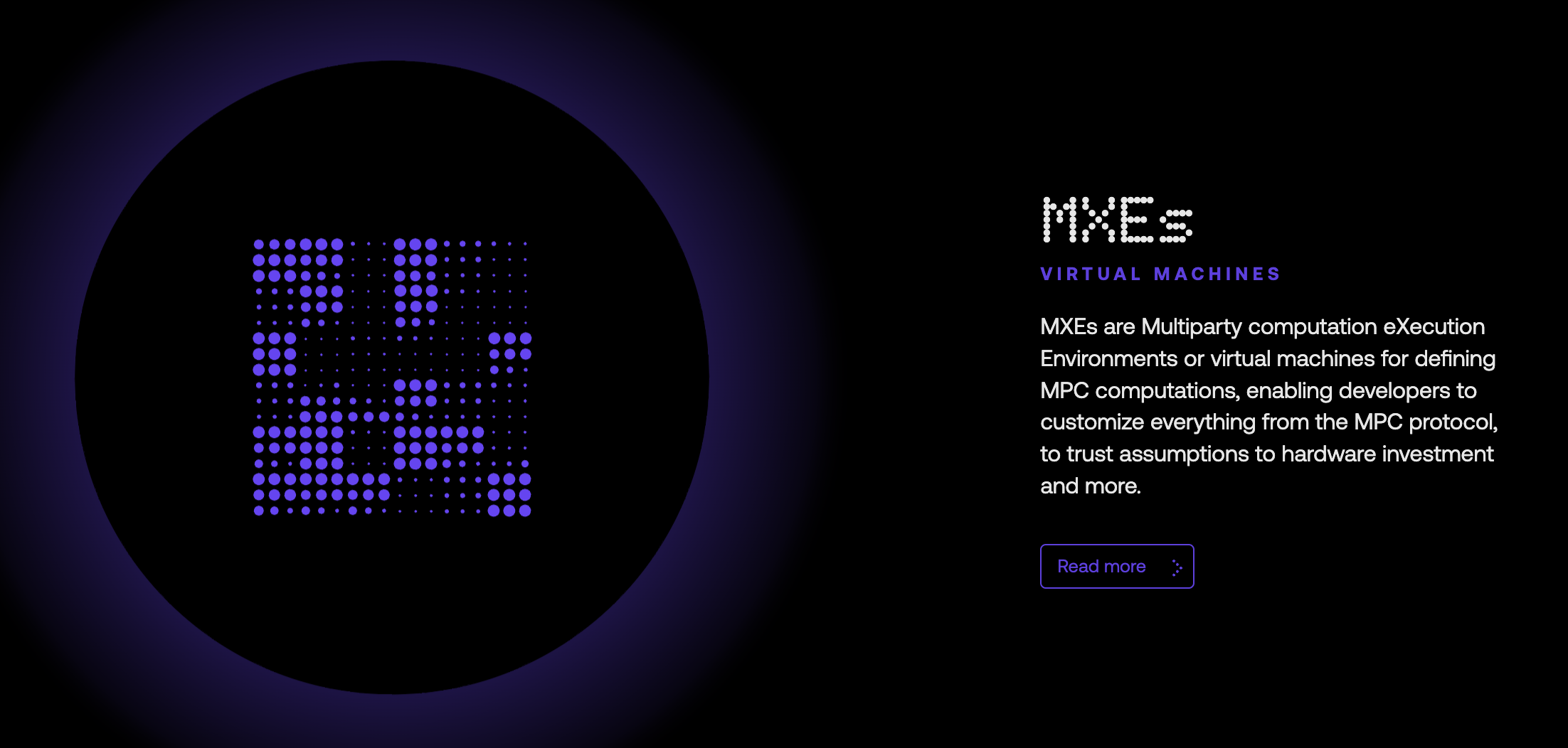

Neben den Arx-Knoten führt Arcium auch MXEs (Multiparty eXecution Environments) ein. Diese MXEs dienen als virtuelle Maschinen für sichere Mehrparteienberechnungen und ermöglichen es Entwicklern, verschiedene Aspekte der Berechnung zu konfigurieren, einschließlich Verschlüsselungsschemata, Knotenauswahl und Ausführungsparameter.

Außerdem hat Arcium eine eigene native Programmierschnittstelle, Arcis, entwickelt, die für das Schreiben sicherer MPC-Anwendungen konzipiert ist. Sie bietet Entwicklern eine vertraute und intuitive Schnittstelle zur Erstellung von datenschutzfreundlichen Anwendungen, die verschlüsselte Daten innerhalb isolierter MXEs berechnen können.

Das Arcium-Netzwerk bietet anpassbare MPC-Konfigurationen, die es den Benutzern ermöglichen, Sicherheitsstufen, Knotenauswahl und Ausführungsprotokolle an ihre spezifischen Anforderungen anzupassen. Dank der Flexibilität, die MPC bietet, eignet sich Arcium für eine Vielzahl von Anwendungen, vom Training von KI-Modellen bis zur Analyse medizinischer Daten.

Arcium nutzt die MPC-Technologie in seiner umfangreichen Produktpalette, um eine leistungsstarke, vertrauliche Computing-Plattform bereitzustellen, bei der Datenschutz, Sicherheit und Zusammenarbeit im Vordergrund stehen. MPC ist wohl eine der vielseitigsten DeCC-Technologien auf dem Markt und bietet Arcium die Flexibilität, Ausfallsicherheit und Leistung, die es für sein wachsendes Netzwerk benötigt.

Dieser Ansatz positioniert Arcium als Schlüsselakteur im Bereich des dezentralen vertraulichen Computings und stellt sicher, dass das Protokoll gut gerüstet ist, um die Anforderungen aufstrebender Branchen wie DePIN, KI und Blockchain-basierte Gesundheitslösungen zu erfüllen.

Lesen Sie mehr über SolanaFloor

Solana’s größtes Governance-Protokoll entwickelt sich weiter

Realms trennt sich von Solana Labs und gründet eigenständige Einheit

Video